Aconsejan cambiar contraseñas por grave error que afecta a dos tercios de la web

Las empresas de internet toman medidas para poner parches a sus sistemas después de que se alertara de un grave error de software en el método de encriptación OpenSSL, que ha puesto en peligro la seguridad de dos tercios de las páginas web que existen en el mundo.

El fallo, llamado "Heartbleed", fue localizado por ingenieros de Google y de la empresa de ciberseguridad Codenomicon la semana pasada aunque se remonta a hace dos años. El lunes por la noche los responsables de OpenSSL dieron a conocer el problema y publicaron una actualización que lo soluciona. Desde entonces, varias de las mayores empresas de internet intentan resolver el error.

El fallo, llamado "Heartbleed", fue localizado por ingenieros de Google y de la empresa de ciberseguridad Codenomicon la semana pasada aunque se remonta a hace dos años. El lunes por la noche los responsables de OpenSSL dieron a conocer el problema y publicaron una actualización que lo soluciona. Desde entonces, varias de las mayores empresas de internet intentan resolver el error.

La vulnerabilidad se remonta a la versión OpenSSL 1.0.1 lanzada el 14 de marzo de 2012 y afecta también a la versión 1.0.1f.

"Tu red social, la página web de tu empresa, la de comercio electrónico, la de tus aficiones, la página desde la que instalas un software o incluso páginas gubernamentales podrían haber estado vulnerables a OpenSSL", se indica en la página Heartbleed.com, creada a raíz de este hallazgo que potencialmente deja a merced de piratas informáticos dos tercios del ciberespacio.

A esa lista hay que añadir correos electrónicos, mensajería instantánea y redes privadas de comunicación (VPN).

Cambiar claves, pero no ya

Los expertos recomiendan esperar un día o dos y luego cambiar las contraseñas de los servicios web que usemos: mail, redes sociales, etc. Cambiarlas inmediatamente por una nueva contraseña antes de que los servicios hayan solucionado el fallo nos dejaría expuestos, advierten los analistas de seguridad.

Para los sitios web, el proceso de corrección del fallo implica la instalación de parches de software en los equipos de sus centros de datos y luego cambiar la clave del software confidencial utilizado para proteger los mensajes y transacciones.

No está claro cuánta ventaja han sacado hasta ahora los piratas informáticos del problema porque los ataques no dejan rastro.

"Si necesitas un anonimato fuerte o privacidad en internet, es posible que prefieras mantenerte alejado de internet en su totalidad en los próximos días, mientras que las cosas se asienten", dice el blog del Proyecto Tor, que produce software que ayuda a las personas evitar el escrutinio de sus hábitos de navegación.

La buena noticia es que Yahoo anunció este martes que le había puesto un parche a este fallo tras aparecer como una de las páginas que todavía estaban expuestas.

Google, Facebook, Youtube, Twitter, Blogspot, Amazon, Wordpress y Pinterest, que usan OpenSSL, también dijeron que arreglaron el fallo.

Tomado de bbc.co.uk

Información detallada (en inglés) http://heartbleed.com/

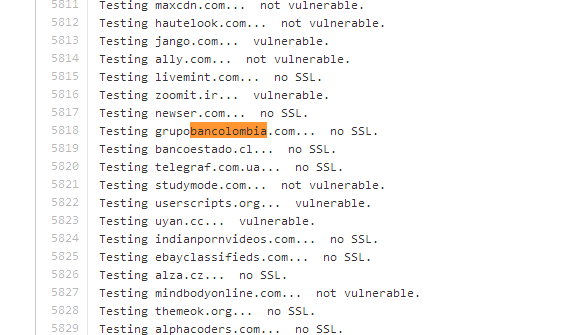

PD: En el siguiente enlace encuentran una lista de páginas que están siendo 'revisadas'. NO Todas las páginas que utilicen SSL son vulnreables. (al menos no en éste momento / lista actualizada el 8 de abril).

https://github.com/musalbas/heartbleed-masstest/blob/master/top10000.txt

No se que pensar de bancolombia :\

Update: En el siguiente link pueden hacer test a cualquier página.

http://filippo.io/Heartbleed/

*Cabe recordar; aún cuando la página sea segura en éste momento, pudo ser vulnerable en el pasado.

Las empresas de internet toman medidas para poner parches a sus sistemas después de que se alertara de un grave error de software en el método de encriptación OpenSSL, que ha puesto en peligro la seguridad de dos tercios de las páginas web que existen en el mundo.

La vulnerabilidad se remonta a la versión OpenSSL 1.0.1 lanzada el 14 de marzo de 2012 y afecta también a la versión 1.0.1f.

"Tu red social, la página web de tu empresa, la de comercio electrónico, la de tus aficiones, la página desde la que instalas un software o incluso páginas gubernamentales podrían haber estado vulnerables a OpenSSL", se indica en la página Heartbleed.com, creada a raíz de este hallazgo que potencialmente deja a merced de piratas informáticos dos tercios del ciberespacio.

A esa lista hay que añadir correos electrónicos, mensajería instantánea y redes privadas de comunicación (VPN).

Cambiar claves, pero no ya

Los expertos recomiendan esperar un día o dos y luego cambiar las contraseñas de los servicios web que usemos: mail, redes sociales, etc. Cambiarlas inmediatamente por una nueva contraseña antes de que los servicios hayan solucionado el fallo nos dejaría expuestos, advierten los analistas de seguridad.

Para los sitios web, el proceso de corrección del fallo implica la instalación de parches de software en los equipos de sus centros de datos y luego cambiar la clave del software confidencial utilizado para proteger los mensajes y transacciones.

No está claro cuánta ventaja han sacado hasta ahora los piratas informáticos del problema porque los ataques no dejan rastro.

"Si necesitas un anonimato fuerte o privacidad en internet, es posible que prefieras mantenerte alejado de internet en su totalidad en los próximos días, mientras que las cosas se asienten", dice el blog del Proyecto Tor, que produce software que ayuda a las personas evitar el escrutinio de sus hábitos de navegación.

La buena noticia es que Yahoo anunció este martes que le había puesto un parche a este fallo tras aparecer como una de las páginas que todavía estaban expuestas.

Google, Facebook, Youtube, Twitter, Blogspot, Amazon, Wordpress y Pinterest, que usan OpenSSL, también dijeron que arreglaron el fallo.

Tomado de bbc.co.uk

Información detallada (en inglés) http://heartbleed.com/

PD: En el siguiente enlace encuentran una lista de páginas que están siendo 'revisadas'. NO Todas las páginas que utilicen SSL son vulnreables. (al menos no en éste momento / lista actualizada el 8 de abril).

https://github.com/musalbas/heartbleed-masstest/blob/master/top10000.txt

No se que pensar de bancolombia :\

Update: En el siguiente link pueden hacer test a cualquier página.

http://filippo.io/Heartbleed/

*Cabe recordar; aún cuando la página sea segura en éste momento, pudo ser vulnerable en el pasado.

Última edición: