Desde temprano en el día de ayer, en el Laboratorio de ESET Latinoamérica hemos recibido múltiples reportes de campañas de propagación de malware en la región. Un falso correo electrónico que dice contener un fax, no es más que una campaña de propagación de códigos maliciosos cuyo último objetivo es cifrar los archivos de sus víctimas y pedir un rescate en bitcoins para recuperar la información. En este post veremos cómo se propagó por Latinoamérica CTB-Locker, un ransomware que con una nueva variante, vuelve a generar dolores de cabeza a miles de usuarios de la región.

La campaña de propagación de este ataque comienza con un falso correo electrónico que llega a la bandeja de entrada de los usuarios. El asunto del correo simula ser un fax enviado con un adjunto, detectado por las soluciones de ESET comoWin32/TrojanDownloader.Elenoocka.A. En los sistemas de usuarios desprevenidos que ejecuten esta amenaza, tendrán como resultado que todos sus archivos serán cifrados debido a que esta primer amenaza descarga una variante de Win32/FileCoder.DA, un ransomware, y deberán pagar un rescate en bitcoins para recuperar su información.

Las variantes de Win32/TrojanDownloader.Elenoocka.A se conectan a una URL remota, con el fin de descargar el malware detectado por ESET como Win32/FileCoder.DA y conocido como CTB-Locker. Esta familia de ransomware cifra todos los archivos del sistema de manera similar a la que lo hace CryptoLocker. Su principal diferencia se basa en que esta familia de malware utiliza otro algoritmo de cifrado, que da origen a su nombre.

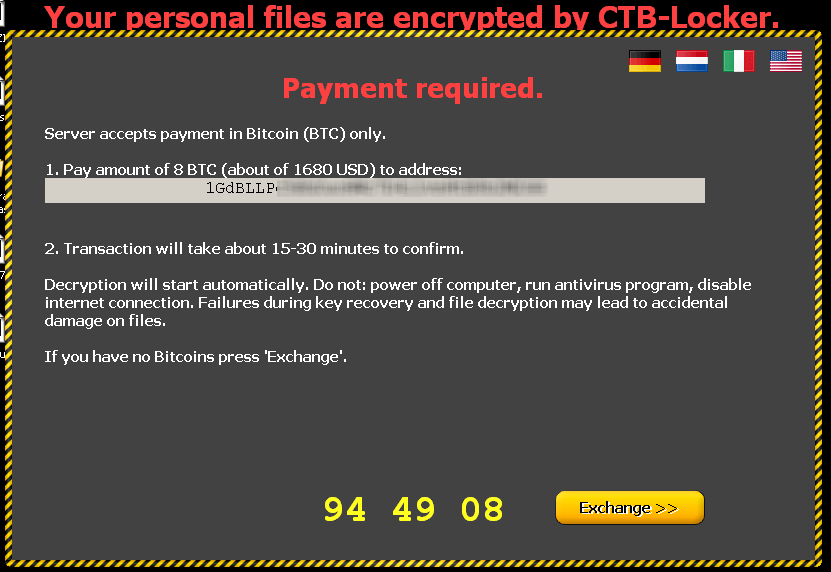

El resultado es similar a CrytoLocker o TorrentLocker, los archivos con extensiones como MP4, .PEM, .JPG, .DOC, .CER, .DB entre otros son cifrados por una clave, que hace prácticamente imposible recuperar los archivos. Una vez que el malware terminó de cifrar la información del usuario mostrará por pantalla un cartel de alerta y además cambiará el fondo del escritorio con un mensaje similar al que ven en la siguiente imagen:

Uno de los puntos que más llamó nuestra atención se relaciona con que el mensaje que ve la víctima afectada cuenta con traducción al alemán, holandés e etaliano, pero no al español. Sin embargo, al día de la fecha, hemos recibido en nuestra región un gran número de reportes de estas campañas de propagación, que detallamos al analizar cuál es el país más afectado en Latinoamérica.

Con el fin de asegurarle al usuario que podrá recuperar su archivos si realiza el pago, los cibercriminales ofrecen una demostración de cómo recuperar algunos archivos a modo de ejemplo, esto lo pueden ver aquí:

El impacto que esto puede tener para una empresa o un usuario que no cuenta con una solución de backup, es capaz de convertirse en un verdadero dolor de cabeza. En reportes anteriores del Laboratorio vimos cómo una empresa de Argentina pagó alrededor de dos mil quinientos dólares para recuperar su información.

Luego de que el usuario probó que puede desencriptar los archivos, los cibercriminales le muestran cómo debe hacer para recuperar su información, en dónde puede conseguir los Bitcoins y la dirección a la cual hacer la transacción:

Otro detalle peculiar de CTB-Locker es que el mensaje que le muestra al usuario está en diferentes idiomas, si el usuario decide verlo en inglés el precio será en dólares, en caso contrario la moneda será en euros. El precio del rescate son 8 bitcoins, al día de hoy alrededor de los 1680 dólares.

Es una realidad que la técnica de encriptación que utiliza CTB-Locker no hace posible la recuperación de los archivos a través del análisis del payload. Sin embargo existen ciertas medidas de seguridad que se recomiendan para usuarios y empresas:

- Si cuentan con una solución de seguridad para servidores de correos habilitar las funcionalidades de filtrado de extensiones posiblemente maliciosas. Esto ayudará a bloquear archivos con extensiones .SCR como el caso deWin32/TrojanDownloader.Elenoocka.A que reportamos en este post

- Evitar abrir adjuntos de dudosa procedencia en correos que no se ha identificado el remitente

- Eliminar los correos o marcarlos como spam para evitar que otros usuarios o empleados de la empresa se vean afectados por estas amenazas

- Mantener actualizadas las soluciones de seguridad para detectar las últimas amenazas que se están propagando

Fuente: http://www.welivesecurity.com/la-es/2015/01/20/ctb-locker-ransomware-ataca-nuevo/

P.d.: en mexico ya tengo tres maquinas infectadas, que ****** esta joda