Tutorial: Guía para blindaje de una PC!

- Iniciador del tema Osunetti

- Fecha de inicio

Estás utilizando un navegador obsoleto. Puede que este u otros sitios no se muestren correctamente.

Debes actualizarlo o utilizar un navegador alternativo.

Debes actualizarlo o utilizar un navegador alternativo.

Gracias otra vez

Me hace muy feliz saber que estando a tantos kms. de distancia,tomen en cuenta lo que les mando.Saben una cosa,mi abuelita siempre decía que el mío es un país "machista" porque la 1ª que se lo cree es la mujer.Vale la pena haberlos encontrado,no saben cuánto me aportan ustedes a mí !!!:-p

Oesoto dijo:Aquí no importa si es hombre, mujer o indefinidoo si tiene 2 posts o 20.000. Todos los aportes son igual de valiosos, respetables e importantes. De hecho ese post está muy bueno a mi parecer.

Me hace muy feliz saber que estando a tantos kms. de distancia,tomen en cuenta lo que les mando.Saben una cosa,mi abuelita siempre decía que el mío es un país "machista" porque la 1ª que se lo cree es la mujer.Vale la pena haberlos encontrado,no saben cuánto me aportan ustedes a mí !!!:-p

Desinstalar

Así como a muchos les interesó la instalación del DEEP FREEZE,hay personas,que no desean seguir usándolo en su PC,ya que han evaluado las desventajas de tenerlo.

Es por ello que les presento este tutorial que hizo alguien,cuyo nombre es Emiliano Scavuzzo,para que lo compartamos ya que lo que explica es muy interesante.

Parece que si no lo quitas totalmente puedes crear problemas en tu PC.Deja residuos que la complican.

Aquí va :

Tutorial 1para Deep Freeze 4.20.020.0598, 4.20.120.0598, 4.20.121.0613, 5.20.220.1125 y 5.30.120.1181 (Windows 2K/XP)Tutorial 2para Deep Freeze 5.20.250.1125 y 5.30.150.1181 (Windows 9X)Tutorial 3para Deep Freeze 3.32.000.0534 (Windows 9X)Tutorial 4para Deep Freeze 5.50.021.1288 (Windows 2K/XP)Tutorial 5para Deep Freeze 5.50.051.1288 (Windows 9X)Tutorial 6Cómo desinstalar Deep Freeze manualmente (Windows 2K/XP)

----

Siento que no agradecí como debía,tu bienvenida.No creo que sean ignorantes,más bien,diría que no se han puesto al día con el avance de la humanidad,que lleva a la mujer a equipararse con el hombre en casi todas las cosas.Aún cuando,como en mi caso,me hice de tiempo para estudiar,para formar una flia.,trabajar y por qué no también divertirme y compartir con ustedes,que como decimos en Argentina,"son una maza" !!!!!!(trad.:una maza=lo más)

---

Así como a muchos les interesó la instalación del DEEP FREEZE,hay personas,que no desean seguir usándolo en su PC,ya que han evaluado las desventajas de tenerlo.

Es por ello que les presento este tutorial que hizo alguien,cuyo nombre es Emiliano Scavuzzo,para que lo compartamos ya que lo que explica es muy interesante.

Parece que si no lo quitas totalmente puedes crear problemas en tu PC.Deja residuos que la complican.

Aquí va :

Tutorial 1para Deep Freeze 4.20.020.0598, 4.20.120.0598, 4.20.121.0613, 5.20.220.1125 y 5.30.120.1181 (Windows 2K/XP)Tutorial 2para Deep Freeze 5.20.250.1125 y 5.30.150.1181 (Windows 9X)Tutorial 3para Deep Freeze 3.32.000.0534 (Windows 9X)Tutorial 4para Deep Freeze 5.50.021.1288 (Windows 2K/XP)Tutorial 5para Deep Freeze 5.50.051.1288 (Windows 9X)Tutorial 6Cómo desinstalar Deep Freeze manualmente (Windows 2K/XP)

----

kP-SexSilvius dijo:Lindas palabras Maria Marta.. este tambien es un pais machista pero habemos muchos que no lo somos y luchamos contra los "ignorantes" que sí lo son... ellos no se han dado cuenta del gran aporte que las mujeres le brindan a la sociedad.. bienvenida

Siento que no agradecí como debía,tu bienvenida.No creo que sean ignorantes,más bien,diría que no se han puesto al día con el avance de la humanidad,que lleva a la mujer a equipararse con el hombre en casi todas las cosas.Aún cuando,como en mi caso,me hice de tiempo para estudiar,para formar una flia.,trabajar y por qué no también divertirme y compartir con ustedes,que como decimos en Argentina,"son una maza" !!!!!!(trad.:una maza=lo más)

---

weno, yo tuve el recovery para ..redundando recuperar informacion perdida y en especial cuando se me daño el DD .. la verdad si los encontraba los borrados etc.. pero para darles un porcentaje solo le daba 25 .. pero hay uno q lo trabajas bajo DOS .. no se cual es averiguare mas sobre este .. y les dire pero si alguien sabe posteelo

xxXxx : haz realizado estos pasos?

Los pasos necesarios para recuperar los archivos PST de Outlook:

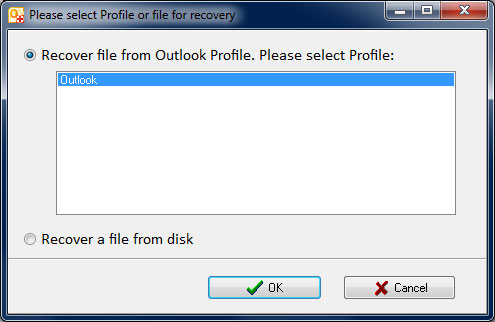

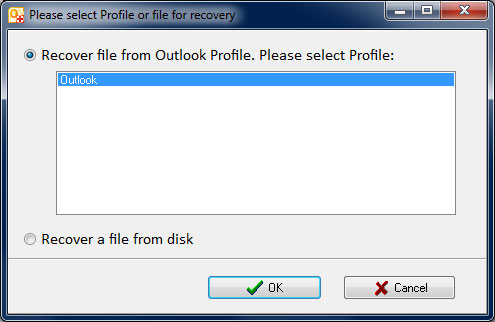

En la primera página del asistente el usuario debe elegir un archivo PST para la recuperación.

Al hacer clic en el botón

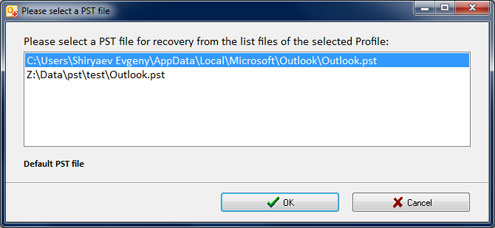

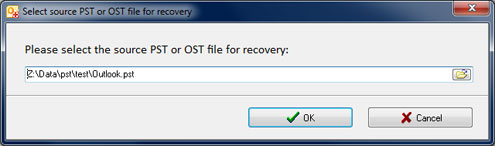

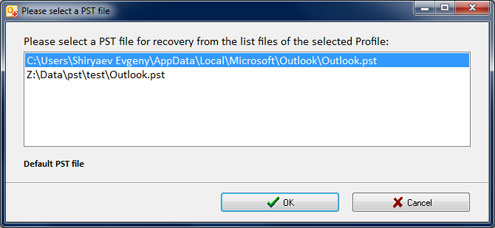

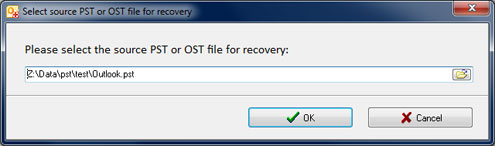

, usted verá una ventana adicional donde el usuario puede elegir si el programa debe recuperar archivos de los perfiles locales de Outlook o archivos en el disco especificados por el usuario. El usuario puede elegir un perfil que desea recuperar (si hay varios) o un archivo que desea recuperar si el perfil incluye varios archivos PST.

, usted verá una ventana adicional donde el usuario puede elegir si el programa debe recuperar archivos de los perfiles locales de Outlook o archivos en el disco especificados por el usuario. El usuario puede elegir un perfil que desea recuperar (si hay varios) o un archivo que desea recuperar si el perfil incluye varios archivos PST.

Seleccionando un perfil de Outlook o un archivo en el disco.

Seleccionando un archivo PST de un perfil.

Seleccionando un archivo PST en el disco.

Si desconoce la ubicación de los archivos PST que deben ser recuperados, puede localizarlos utilizando la utilidad de búsqueda (haga clic en el botón

).

).

Nota: Los usuarios de Windows NT/2000/XP deben tener derechos suficientes de acceso a las carpetas de sistema y carpetas donde los archivos PST originales de Microsoft Outlook están guardados.

Usted puede determinar la ubicación de un archivo PST en el disco, si hace clic con el botón derecho del ratón en el icono Outlook para hoy o si hace clic en el icono de Carpetas Personales en Outlook y luego selecciona Propiedades. Luego debe hacer clic en el botón [Advanced.] ([Avanzadas.]) y verá la ubicación del los archivos PST originales en el campo Nombre de archivo.

Segundo paso - Leyendo el archivo PST Si ha seleccionado el archivo para la recuperación, el botón Next (Adelante) se hace disponible. Al hacer clic en el botón Next (Adelante), el programa pasa al paso siguiente - la lectura de los datos del archivo PST original. El usuario puede cancelar el proceso de recuperación haciendo clic en No, cuando pasa a la segunda página del asistente. Cuando está en la segunda página, para empezar el proceso de recuperación debe seleccionar Action | Start Recovery (Acción | Empezar recuperación) en el menú principal.

Cuando el proceso de recuperación esté terminado, la segunda página del asistente se convierte en el visualizador de las carpetas y objetos recuperados del archivo PST original.

Si el programa descubre más de 1 objeto en el archivo PST estropeado, usted puede pasar a la página siguiente y el botón Next (Adelante) se hace disponible.

Tercer paso - Indicando la ubicación para guardar los datos En la página siguiente del asistente el usuario debe indicar la ubicación para guardar los datos recuperados. El volumen del espacio libre en el disco debe ser dos veces mayor del archivo original.

Cuarto paso - Seleccionando el tipo de recuperación y el método de guardar

En la penúltima página de Outlook Recovery ToolBox usted debe elegir cómo serán guardados los datos recuperados:

Nota: Las tareas, citas y diario no serán guardados en el disco, porque los desarrolladores de Outlook Recovery ToolBox desconocen el estándar que puede ser usado para guardar estos objetos de Outlook sin perder la mayor parte de la información que contienen.

Para empezar el proceso de guardar los datos recuperados del archivo PST original al archivo PST nuevo o a los archivos .eml, .vcf y .txt, debe hacer clic en el botón Save (Guardar).

Nota: Si los datos se guardan en un archivo PST nuevo, Outlook 98 o posterior debe estar instalado en el ordenador.

Una vez finalizado el proceso de recuperación, verá el informe final en la última página del programa.

Abriendo el archivo recuperado PST en Outlook Para abrir un archivo recuperado y guardado en Outlook usted debe seleccionar File | Open (Archivo | Abrir) en el menú principal y hacer clic en:

Archivo de datos de Outlook en Outlook XP

Archivo de carpetas personales (.pst). en Outlook 2000

Abrir carpeta especial - en las versiones antiguas de Outlook

Moviendo los archivos VCF y EML El usuario puede mover los archivos eml a las carpetas de Outlook Express arrastrando los archivos del Explorador de Windows a las carpetas de Outlook Express. El usuario debe seleccionar los archivos con la extensión .eml en el Explorador de Windows y arrastrarlos a una carpeta abierta de Outlook Express.

El usuario también puede mover los archivos vcf a las carpetas de Outlook y a la Libreta de direcciones de Windows arrastrándolos del Explorador de Windows. El usuario debe seleccionar los archivos .vcf necesarios en el Explorador de Windows y arrastrarlos a una carpeta abierta en la Libreta de direcciones de Windows. Los contactos también pueden ser importados al programa correspondiente si este programa dispone de la funcionalidad estándar de importación de datos (los elementos del menú Importar o Importar y Exportar).

POR SUPUESTO,ESTO NO ES DE MI AUTORÍA.

Espero soluciones tu problema :-p

xxXxx dijo:weno, yo tuve el recovery para ..redundando recuperar informacion perdida y en especial cuando se me daño el DD .. la verdad si los encontraba los borrados etc.. pero para darles un porcentaje solo le daba 25 .. pero hay uno q lo trabajas bajo DOS .. no se cual es averiguare mas sobre este .. y les dire pero si alguien sabe posteelo

Los pasos necesarios para recuperar los archivos PST de Outlook:

- Seleccionar un archivo PST para la recuperación

- Leer el archivo PST

- Indicar la ubicación para guardar los datos

- Seleccionar el tipo de recuperación y el método de guardar

- Abrir el archivo recuperado PST en Outlook

- Mover los archivos VCF y EML

En la primera página del asistente el usuario debe elegir un archivo PST para la recuperación.

Al hacer clic en el botón

Seleccionando un perfil de Outlook o un archivo en el disco.

Seleccionando un archivo PST de un perfil.

Seleccionando un archivo PST en el disco.

Si desconoce la ubicación de los archivos PST que deben ser recuperados, puede localizarlos utilizando la utilidad de búsqueda (haga clic en el botón

Nota: Los usuarios de Windows NT/2000/XP deben tener derechos suficientes de acceso a las carpetas de sistema y carpetas donde los archivos PST originales de Microsoft Outlook están guardados.

Usted puede determinar la ubicación de un archivo PST en el disco, si hace clic con el botón derecho del ratón en el icono Outlook para hoy o si hace clic en el icono de Carpetas Personales en Outlook y luego selecciona Propiedades. Luego debe hacer clic en el botón [Advanced.] ([Avanzadas.]) y verá la ubicación del los archivos PST originales en el campo Nombre de archivo.

Segundo paso - Leyendo el archivo PST Si ha seleccionado el archivo para la recuperación, el botón Next (Adelante) se hace disponible. Al hacer clic en el botón Next (Adelante), el programa pasa al paso siguiente - la lectura de los datos del archivo PST original. El usuario puede cancelar el proceso de recuperación haciendo clic en No, cuando pasa a la segunda página del asistente. Cuando está en la segunda página, para empezar el proceso de recuperación debe seleccionar Action | Start Recovery (Acción | Empezar recuperación) en el menú principal.

Cuando el proceso de recuperación esté terminado, la segunda página del asistente se convierte en el visualizador de las carpetas y objetos recuperados del archivo PST original.

Si el programa descubre más de 1 objeto en el archivo PST estropeado, usted puede pasar a la página siguiente y el botón Next (Adelante) se hace disponible.

Tercer paso - Indicando la ubicación para guardar los datos En la página siguiente del asistente el usuario debe indicar la ubicación para guardar los datos recuperados. El volumen del espacio libre en el disco debe ser dos veces mayor del archivo original.

Cuarto paso - Seleccionando el tipo de recuperación y el método de guardar

En la penúltima página de Outlook Recovery ToolBox usted debe elegir cómo serán guardados los datos recuperados:

- guardar los datos en archivos pst nuevos

- guardar los datos en archivos separados (.eml - para mensajes, .vcf - para contactos y .txt - para notas). Las tareas, citas y diario no serán guardados.

Nota: Las tareas, citas y diario no serán guardados en el disco, porque los desarrolladores de Outlook Recovery ToolBox desconocen el estándar que puede ser usado para guardar estos objetos de Outlook sin perder la mayor parte de la información que contienen.

Para empezar el proceso de guardar los datos recuperados del archivo PST original al archivo PST nuevo o a los archivos .eml, .vcf y .txt, debe hacer clic en el botón Save (Guardar).

Nota: Si los datos se guardan en un archivo PST nuevo, Outlook 98 o posterior debe estar instalado en el ordenador.

Una vez finalizado el proceso de recuperación, verá el informe final en la última página del programa.

Abriendo el archivo recuperado PST en Outlook Para abrir un archivo recuperado y guardado en Outlook usted debe seleccionar File | Open (Archivo | Abrir) en el menú principal y hacer clic en:

Archivo de datos de Outlook en Outlook XP

Archivo de carpetas personales (.pst). en Outlook 2000

Abrir carpeta especial - en las versiones antiguas de Outlook

Moviendo los archivos VCF y EML El usuario puede mover los archivos eml a las carpetas de Outlook Express arrastrando los archivos del Explorador de Windows a las carpetas de Outlook Express. El usuario debe seleccionar los archivos con la extensión .eml en el Explorador de Windows y arrastrarlos a una carpeta abierta de Outlook Express.

El usuario también puede mover los archivos vcf a las carpetas de Outlook y a la Libreta de direcciones de Windows arrastrándolos del Explorador de Windows. El usuario debe seleccionar los archivos .vcf necesarios en el Explorador de Windows y arrastrarlos a una carpeta abierta en la Libreta de direcciones de Windows. Los contactos también pueden ser importados al programa correspondiente si este programa dispone de la funcionalidad estándar de importación de datos (los elementos del menú Importar o Importar y Exportar).

POR SUPUESTO,ESTO NO ES DE MI AUTORÍA.

Espero soluciones tu problema :-p

G

gK-||sico||

Guest

Gracias a ustedes !!!

...por permitirme entrar en su comunidad y ojalá que por muy básico que sea para algunos (que seguro los habrá) sea un aporte para otros.Esa es la intensión que yo le pongo a todo lo que posteo.:-p

...por permitirme entrar en su comunidad y ojalá que por muy básico que sea para algunos (que seguro los habrá) sea un aporte para otros.Esa es la intensión que yo le pongo a todo lo que posteo.:-p

jajajajajajajajajaja !!!!!!!!!!!!!!!:-p :-p :-p :-p :-p :-pgK-||sico|| dijo:menos mal yo no manejo nada como vital asi pa tener que usar tanta cosa

Bueno alguien sabe por que cuando trato de enviar a otro usuario un mensaje mas que nada con adjuntos videos imagenes y eso me aparece este error

La tarea 'Enviando pop3.XXXXXXXXXXXX ha notificado el error (0x8004210B) : 'La operación ha agotado el tiempo esperando una respuesta del servidor de envío (SMTP). Si sigue recibiendo este mensaje, póngase en contacto con el administrador del servidor o con el proveedor de servicios de Internet (ISP).'

La tarea 'Enviando pop3.XXXXXXXXXXXX ha notificado el error (0x8004210B) : 'La operación ha agotado el tiempo esperando una respuesta del servidor de envío (SMTP). Si sigue recibiendo este mensaje, póngase en contacto con el administrador del servidor o con el proveedor de servicios de Internet (ISP).'

Vuelvo a agradecer,a todos los que se dan cuenta de lo que significa,tomarse el tiempo de buscar algo que uno sabe puede aportar ayuda a otro que a lo mejor desesperadamente,necesita solucionar un problema de este tipo.Esta linda comunidad me está dando la oportunidad de aprender a compartir , dar y recibir mucho más de lo que se imaginan...!

Kadder

Leíste acerca de lo siguiente ?

Instalación de SpywareBlaster

1.- Descarga la herramienta DelPSGuard.zip y descomprímela en el escritorio de Windows luego descarga Spy Sweeper y actualízalo pero no los ejecutes aun.

2.- Apaga el "Restaurar Sistema"

3.- Activa la opción Ver Archivos Ocultos

4.- Reinicia en Modo a Prueba de Fallos

5.- Cierra todos los programas, ejecuta HijackThis y dale "Fix Cheked" a estas entradas:

R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Default_Search_URL = http://searchbar.findthewebsiteyouneed.com

R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Search Bar = http://searchbar.findthewebsiteyouneed.com

R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Search Page = http://searchbar.findthewebsiteyouneed.com

R0 - HKCU\Software\Microsoft\Internet Explorer\Main,Start Page = http://www.findthewebsiteyouneed.com

R1 - HKLM\Software\Microsoft\Internet Explorer\Main,Search Page = http://searchbar.findthewebsiteyouneed.com

R0 - HKLM\Software\Microsoft\Internet Explorer\Search,SearchAssistant = http://searchbar.findthewebsiteyouneed.com

R3 - Default URLSearchHook is missing

O4 - HKLM\..\Run: [ntdll.dll] C:\windows\timessquare.exe

O4 - HKLM\..\Run: [timessquare] C:\windows\timessquare.exe

O20 - Winlogon Notify: Control Panel - C:\WINNT\system32\dn4o01h3e.dll

O23 - Service: Command Service (cmdService) - Unknown owner - C:\WINNT\UE5VRA\command.exe (file missing)

6.- Sin reiniciar, busca y elimina estos archivos, si no se dejan eliminar descarga el programa "Killbox" y sigue las indicaciones del mensaje, copia y pega los archivos para que los elimine al reiniciar.

Te aviso que yo no lo he probado,pero a lo mejor te sirve,lo encontré buscando cómo eliminar las CARITAS SONRIENTES(del msn),que me tienen un poco cansada.Debes tener cuidado y antes de ejecutar un programa,siempre consultar con alguien que tenga los conocimientos para aprobar o no,si debes hacerlo.

Suertexxx y Salu2 =)

-----

...acerca de PCs y Seguridad.Como siempre aclaro que esto no es de mi autoría.

Sólo hay que leer un poco,para saber que son por ej.: Keylogger (Capturador de teclado):

Programa que recoge y guarda una lista de todas las teclas pulsadas por un usuario. Dicho programa puede hacer pública la lista, permitiendo que terceras personas conozcan estos datos,lo que ha escrito el usuario afectado (información introducida por teclado: contraseñas, texto escrito en documentos, mensajes de correo, combinaciones de teclas, etc.).

Joke: no es virus,sino bromas de mal gusto que tienen por objeto hacer pensar a los usuarios que han sido afectados por un virus.

IP (Internet Protocol) / TCP-IP: La IP es la dirección o código que identifica exclusivamente a cada uno de los ordenadores existentes. El protocolo TCP/IP es el sistema utilizado para la interconexión de dichos ordenadores, sin provocar conflictos de direcciones. Se utiliza en Internet.

In The Wild: Se trata de una lista oficial en la que se enumeran mensualmente los virus que más incidencias han ocasionado (los más extendidos).HTTP (HyperText Transfer Protocol): Es un sistema de comunicación que permite la visualización de páginas Web,desde un navegador.

Hijacker: Literalmente, secuestrador. Cualquier programa que cambia la configuración del navegador, para hacer que su página de inicio, búsqueda, etc., apunte a otro sitio distinto del indicado por el usuario.

Gusano (Worm): Es un programa similar a un virus que, a diferencia de éste, solamente realiza copias de sí mismo, o de partes de él.

Firma / Identificador: Se trata del NÚMERO DE PASAPORTE de un "virus". Es decir, una cadena de caracteres (números, letras, etc.) que representa de forma inequívoca a un virus.

EPO (Entry Point Obscuring): Técnica para infectar programas mediante la cual un virus intenta ocultar su PUNTO DE ENTRADA para evitar ser detectado. El virus, en lugar de tomar el control y realizar sus acciones al principio del programa (de su utilización o ejecución), permite el correcto funcionamiento de éste hasta un cierto momento en el que comienza a actuar.

Cavity: Técnica utilizada por algunos "virus y gusanos" para dificultar su localización. Aplicando dicha técnica consiguen no variar el tamaño de cada uno de los ficheros infectados o afectados (utilizan solamente las CAVIDADES del fichero afectado).

Botnet: Red o grupo de ordenadores "zombies" ,controlados por el propietario de los bots. El propietario de las redes de bots da instrucciones a los zombies. Estas órdenes pueden incluir la propia actualización del bot, la descarga de una nueva amenaza, el mostrar publicidad al usuario o el lanzar ataques de"degeneración de servicio", entre otras.

Autoencriptación: Operación mediante la cual un virus codifica (cifra) parte de su contenido, o éste en su totalidad. Esto, en el caso de los virus, dificulta el estudio de su contenido.

Archivo de Identificadores de Virus: Es el fichero que permite a los"antivirus"detectar a los"virus".También es conocido con el nombre de FICHERO DE FIRMAS.

Phishing: Acrónimo para Password Harvesting Fishing (Pesca y Recolección de Contraseñas). Es un tipo de ataque de ingeniería social, en el cual alguien que pretende ser una fuente confiable engaña al usuario para que devele información privada (contraseñas, número de tarjeta de crédito, etc.), que será empleada con fines fraudulentos (por ejemplo, suplantación de identidad).

El caso más típico de phishing es el envío de correos electrónicos que se hacen pasar por procedentes de una entidad bancaria online, para conseguir que el usuario introduzca sus contraseñas en una página web falseada.

Programa espía: Son aquellos programas que recopilan datos sobre los hábitos de navegación, preferencias y gustos del usuario. Dichos datos son transmitidos a los propios fabricantes o a terceros, cabiendo la posibilidad de que sean almacenados de alguna manera para ser posteriormente recuperados.

Zombie: Ordenador controlado mediante la utilización de "bots".

---

Eran 2 posts y los uniste en uno.Además es algo que ya mismo voy a reportar.:\

No había notado que eras el moderador de la parte de SEGURIDAD,de todos modos eso no te da derecho a estropear mis trabajos.Y yo sí tengo derecho a que me expliques por qué lo haces,o al menos que te disculpes por lo que me hiciste.Para mí ayudar a alguien que pide auxilio no es un juego,es algo que realizo con total seriedad.Ojalá los demás entiendan a qué me refiero.

----

Edit: Editado por segunda vez. Por favor deja de postear seguido en el mismo hilo, eso va contra las reglas del portal. Ademas el tercer mensaje es COMPLETAMENTE off topic, debi borrarlo, pero lo dejo porque parece que aun no entiendes el error que estas comentiendo. Esta muy bien que te tomes el trabajo de escribir cosas para ayudar a los usuarios y eso lo apreciamos, pero por favor hazlo siguiendo las reglas que tenemos definidas.

Leíste acerca de lo siguiente ?

Instalación de SpywareBlaster

1.- Descarga la herramienta DelPSGuard.zip y descomprímela en el escritorio de Windows luego descarga Spy Sweeper y actualízalo pero no los ejecutes aun.

2.- Apaga el "Restaurar Sistema"

3.- Activa la opción Ver Archivos Ocultos

4.- Reinicia en Modo a Prueba de Fallos

5.- Cierra todos los programas, ejecuta HijackThis y dale "Fix Cheked" a estas entradas:

R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Default_Search_URL = http://searchbar.findthewebsiteyouneed.com

R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Search Bar = http://searchbar.findthewebsiteyouneed.com

R1 - HKCU\Software\Microsoft\Internet Explorer\Main,Search Page = http://searchbar.findthewebsiteyouneed.com

R0 - HKCU\Software\Microsoft\Internet Explorer\Main,Start Page = http://www.findthewebsiteyouneed.com

R1 - HKLM\Software\Microsoft\Internet Explorer\Main,Search Page = http://searchbar.findthewebsiteyouneed.com

R0 - HKLM\Software\Microsoft\Internet Explorer\Search,SearchAssistant = http://searchbar.findthewebsiteyouneed.com

R3 - Default URLSearchHook is missing

O4 - HKLM\..\Run: [ntdll.dll] C:\windows\timessquare.exe

O4 - HKLM\..\Run: [timessquare] C:\windows\timessquare.exe

O20 - Winlogon Notify: Control Panel - C:\WINNT\system32\dn4o01h3e.dll

O23 - Service: Command Service (cmdService) - Unknown owner - C:\WINNT\UE5VRA\command.exe (file missing)

6.- Sin reiniciar, busca y elimina estos archivos, si no se dejan eliminar descarga el programa "Killbox" y sigue las indicaciones del mensaje, copia y pega los archivos para que los elimine al reiniciar.

Te aviso que yo no lo he probado,pero a lo mejor te sirve,lo encontré buscando cómo eliminar las CARITAS SONRIENTES(del msn),que me tienen un poco cansada.Debes tener cuidado y antes de ejecutar un programa,siempre consultar con alguien que tenga los conocimientos para aprobar o no,si debes hacerlo.

Suertexxx y Salu2 =)

-----

...acerca de PCs y Seguridad.Como siempre aclaro que esto no es de mi autoría.

Sólo hay que leer un poco,para saber que son por ej.: Keylogger (Capturador de teclado):

Programa que recoge y guarda una lista de todas las teclas pulsadas por un usuario. Dicho programa puede hacer pública la lista, permitiendo que terceras personas conozcan estos datos,lo que ha escrito el usuario afectado (información introducida por teclado: contraseñas, texto escrito en documentos, mensajes de correo, combinaciones de teclas, etc.).

Joke: no es virus,sino bromas de mal gusto que tienen por objeto hacer pensar a los usuarios que han sido afectados por un virus.

IP (Internet Protocol) / TCP-IP: La IP es la dirección o código que identifica exclusivamente a cada uno de los ordenadores existentes. El protocolo TCP/IP es el sistema utilizado para la interconexión de dichos ordenadores, sin provocar conflictos de direcciones. Se utiliza en Internet.

In The Wild: Se trata de una lista oficial en la que se enumeran mensualmente los virus que más incidencias han ocasionado (los más extendidos).HTTP (HyperText Transfer Protocol): Es un sistema de comunicación que permite la visualización de páginas Web,desde un navegador.

Hijacker: Literalmente, secuestrador. Cualquier programa que cambia la configuración del navegador, para hacer que su página de inicio, búsqueda, etc., apunte a otro sitio distinto del indicado por el usuario.

Gusano (Worm): Es un programa similar a un virus que, a diferencia de éste, solamente realiza copias de sí mismo, o de partes de él.

Firma / Identificador: Se trata del NÚMERO DE PASAPORTE de un "virus". Es decir, una cadena de caracteres (números, letras, etc.) que representa de forma inequívoca a un virus.

EPO (Entry Point Obscuring): Técnica para infectar programas mediante la cual un virus intenta ocultar su PUNTO DE ENTRADA para evitar ser detectado. El virus, en lugar de tomar el control y realizar sus acciones al principio del programa (de su utilización o ejecución), permite el correcto funcionamiento de éste hasta un cierto momento en el que comienza a actuar.

Cavity: Técnica utilizada por algunos "virus y gusanos" para dificultar su localización. Aplicando dicha técnica consiguen no variar el tamaño de cada uno de los ficheros infectados o afectados (utilizan solamente las CAVIDADES del fichero afectado).

Botnet: Red o grupo de ordenadores "zombies" ,controlados por el propietario de los bots. El propietario de las redes de bots da instrucciones a los zombies. Estas órdenes pueden incluir la propia actualización del bot, la descarga de una nueva amenaza, el mostrar publicidad al usuario o el lanzar ataques de"degeneración de servicio", entre otras.

Autoencriptación: Operación mediante la cual un virus codifica (cifra) parte de su contenido, o éste en su totalidad. Esto, en el caso de los virus, dificulta el estudio de su contenido.

Archivo de Identificadores de Virus: Es el fichero que permite a los"antivirus"detectar a los"virus".También es conocido con el nombre de FICHERO DE FIRMAS.

Phishing: Acrónimo para Password Harvesting Fishing (Pesca y Recolección de Contraseñas). Es un tipo de ataque de ingeniería social, en el cual alguien que pretende ser una fuente confiable engaña al usuario para que devele información privada (contraseñas, número de tarjeta de crédito, etc.), que será empleada con fines fraudulentos (por ejemplo, suplantación de identidad).

El caso más típico de phishing es el envío de correos electrónicos que se hacen pasar por procedentes de una entidad bancaria online, para conseguir que el usuario introduzca sus contraseñas en una página web falseada.

Programa espía: Son aquellos programas que recopilan datos sobre los hábitos de navegación, preferencias y gustos del usuario. Dichos datos son transmitidos a los propios fabricantes o a terceros, cabiendo la posibilidad de que sean almacenados de alguna manera para ser posteriormente recuperados.

Zombie: Ordenador controlado mediante la utilización de "bots".

---

por 2ªvez encuentro editado por tu persona algo que mando.Quiero saber ¿quién eres y por qué lo haces?(ambos en http://www.laneros.com/showthread.php?p=867438#post867438)Maria Marta dijo:Leíste acerca de lo siguiente ?

Instalación de SpywareBlaster

1.- Descarga la herramienta DelPSGuard.zip y descomprímela en el...

Suertexxx y Salu2 =)

-----

...acerca de PCs y Seguridad.Como siempre aclaro que esto no es de mi autoría.

Sólo hay que leer un poco,para saber que son por ej.: Keylogger (Capturador de teclado):

Programa que recoge y guarda una lista ...Zombie: Ordenador controlado mediante la utilización de "bots".

---

Eran 2 posts y los uniste en uno.Además es algo que ya mismo voy a reportar.:\

No había notado que eras el moderador de la parte de SEGURIDAD,de todos modos eso no te da derecho a estropear mis trabajos.Y yo sí tengo derecho a que me expliques por qué lo haces,o al menos que te disculpes por lo que me hiciste.Para mí ayudar a alguien que pide auxilio no es un juego,es algo que realizo con total seriedad.Ojalá los demás entiendan a qué me refiero.

----

Edit: Editado por segunda vez. Por favor deja de postear seguido en el mismo hilo, eso va contra las reglas del portal. Ademas el tercer mensaje es COMPLETAMENTE off topic, debi borrarlo, pero lo dejo porque parece que aun no entiendes el error que estas comentiendo. Esta muy bien que te tomes el trabajo de escribir cosas para ayudar a los usuarios y eso lo apreciamos, pero por favor hazlo siguiendo las reglas que tenemos definidas.

Maria Marta dijo:No había notado que eras el moderador de la parte de SEGURIDAD,de todos modos eso no te da derecho a estropear mis trabajos.Y yo sí tengo derecho a que me expliques por qué lo haces,o al menos que te disculpes por lo que me hiciste.Para mí ayudar a alguien que pide auxilio no es un juego,es algo que realizo con total seriedad.Ojalá los demás entiendan a qué me refiero.

offtopic apenas que vengo leyendo todo este post y cuando empeze a leer por primera parte una FELICITACION a Maria.Marta por sus aportes y por sus colaboraciones..

sobre lo que es la edicion de los temas maria marta una cosa es evitar la duplicidad de mensajes o crear varios mensajes.. si para eso tenemos la herramienta que dice EDITAR podeis usarla y veras que el mismo tema lo puedes hacer mas ampliamente expresivo.. el trabajo que hace Krieg como moderador es simplemente tener una seccion controlada

ontopic Que buen tuto que tienes Kadder sobre blindaje!! y sobre los derechos de autor que menciono krieg claro que siempre es correcto poner cada quien donde tomo la fuente.. siempre por etica profesional de quien lo creo

[·WiFi-Network·] dijo:offtopic apenas que vengo leyendo todo este post y cuando empeze a leer por primera parte una FELICITACION a Maria.Marta por sus aportes y por sus colaboraciones..

sobre lo que es la edicion de los temas maria marta una cosa es evitar la duplicidad de mensajes o crear varios mensajes.. si para eso tenemos la herramienta que dice EDITAR podeis usarla y veras que el mismo tema lo puedes hacer mas ampliamente expresivo.. el trabajo que hace Krieg como moderador es simplemente tener una seccion controlada

ontopic Que buen tuto que tienes Kadder sobre blindaje!! y sobre los derechos de autor que menciono krieg claro que siempre es correcto poner cada quien donde tomo la fuente.. siempre por etica profesional de quien lo creono ahi nada de malo que nos pases esa info.. es de mucha ayuda y se agradece

Creo que tienes razón en todo cuanto dices,por novata en estas cosas,no sabía lo que era multipostostear y después de esto,no he vuelto a hacerlo en ninguno de los 14 foros en que participo,sólo ocurrió,a mi humilde entender,que la actitud del moderador,para conmigo,debió ser "instructiva" conmigo y no "altiva".Espero que este tema quede aquí terminado,definitivamente.

.....................................................................................................

Ahora me gustaría compartir con ustedes un tutorial que encontré en "La web del Gráfico" (con ellos trabajo) ,cuyo autor es un Sr. llamado Ethek.

Es muy básico o simple si quieren,pero fácil de entender y trata acerca de cómo defender tu equipo ,cuando tines instalado el programa window xp

Para más datos pueden remitirse a

www.lawebdelgrafico.com

1 - Para evitar ser atacado

2 - Desactivar compartir discos duros.

3 - Activar el servidor de seguridad incluido en Windows XP.

4 - Activar el Log de registro de actividad de Internet.

5 - Activar restauración del sistema.

6 - Usar la consola de recuperación.

7 - ¿Como hacerlo?

8 - Cambiar el destino de los ficheros temporales de navegación

9 - Cambiar la ubicación y modificar permisos de CMD.exe

10 - Directorio de instalación de Windows XP.

11 - Modificar las opciones del Reproductor de Windows Media.

12 - Instalar un Antivirus y tenerlo actualizado.

13 - MBSA en Español.

14 - AD-AWARE en Español.

1 - Para evitar ser atacadoComo tu, no puedes hacer nada para evitar ser atacado

lo que harás será dotarte de una buena defensa, para ello deberás de ajustar

Windows XP para no dar ninguna facilidad, ejecutando las normas que te propongo

para que navegues de modo más seguro

Si formas parte de una red, corresponderá al administrador de la misma dotarla

de las suficientes medidas de seguridad, además de las que tu apliques en tu

terminal.

2 - Desactivar compartir discos duros.Desactiva la opción compartir archivos e impresoras. Y desactiva las conexiones de red que no necesites o que estuvieran instaladas anteriormente. En caso que sea indispensable, comparte sólo las carpetas que sean estrictamente necesarias.

3 - Activar el servidor de seguridad incluido en Windows XP.Para ello iremos a:

- Panel de Control

- Conexiones de Red, clic botón derecho ratón, clic propiedades

- Clic en avanzadas

- Clic en Proteger mi equipo y mi red protegiendo el acceso desde Internet

La protección se puede ver muy ampliada en este punto eligiendo un software de

terceros como por ejemplo Zone Alarm.

4 - Activar el Log de registro de actividad de Internet.- Panel de Control

- Conexiones de Red, clic botón derecho ratón, clic propiedades

- Clic en avanzadas

- Clic en configuración, y allí activamos el archivo de registro, donde

podremos ver el historial de nuestra conexión, paquetes perdidos etc.

5 - Activar restauración del sistema.Deberemos de tener activada esta opción con anterioridad al error, sino de

nada nos servirá. Dicha opción se activa desde:

Inicio, Panel de Control, Sistema, Restaurar Sistema y allí marcamos la opción

Restaurar el Sistema.

Windows XP dará mejores resultados si estamos usando el formato de ficheros

NTFS. Windows XP creará un punto de restauración en cada uno de los siguientes

casos:

- Cuando Instalemos una aplicación que utilice Windows Installer.

- Cuando Instalemos un parche desde Windows Update

- Al recuperar copias de seguridad creadas con Microsoft backup incluido en

Windows XP

- Al restablecer la configuración anterior de nuevo.

Esta opción no garantiza la recuperación de los datos incluidos en: Mis

documentos, archivos temporales de Internet, Papelera, Cookies, Favoritos,

archivos gráficos, bases de datos, correo, etc.

Por lo que queda claro que esta opción solo restaura los ficheros de sistema no

los ficheros de uso diario y personales. No borrando ninguno de ellos, sino que

los respeta, solo sobrescribe los ficheros de sistema.

¿Como hacerlo?

Iniciaremos Windows XP desde una cuenta administrador, con todas las otras

sesiones y programas cerrados antes de empezar.

- Inicio, ayuda y soporte técnico.

- Elegimos la opción Deshacer los cambios?.

- Seguir el menú y elegir el punto de restauración deseado.

6 - Usar la consola de recuperación.Se recomienda estar experimentado en entornos de comandos para usar esta opción.

Usándola podremos:

- Manejar archivos y carpetas, borrar, copiar etc..

- Activar o desactivar servicios.

- Recuperar el sector de arranque del disco

- Recuperar el menú de arranque (F8) si no pudiéramos acceder a el.

- Manejar unidades de discos (formatear, crear etc.)

7 - ¿Como hacerlo?Insertar el CD de Windows XP y reiniciar. Pasando por la BIOS para comprobar

que el auto arranque del PC será a través del CD ROM, seguiremos el menú y

pulsaremos la letra ?R? al ser requeridos, para de esta forma iniciar la consola

de recuperación. Allí elegiremos el número de la instalación a la que

queremos acceder, caso de que tengamos multiarranque instalado. No pulses INTRO

sino el número. Luego escribe la contraseña de Administrador en PRO o déjala

en blanco en HOME.

A partir de aquí depende de tus manitas, ya estas dentro? aunque con ciertas

restricciones:

Solo se puede acceder al directorio raíz y la carpeta C:/Windows (u otro

nombre), a los ficheros en la carpeta CMDCONS y subcarpetas, y a cualquier

disquete, disco extraíble ZIP y CD ROM. No podrás cambiar desde aquí la

contraseña del Administrador, ni dispones de ninguna herramienta de edición de

texto incorporada.

Aunque algunas de estas restricciones se pueden eliminar, no es el motivo de

este artí.cu.lo.

Para salir escribe EXIT e INTRO para reiniciar el equipo una vez finalizado

8 - Cambiar el destino de los ficheros temporales de navegación

Cambiar el destino de los ficheros temporales de

navegación por Internet y borrando el destino anterior.

Abriremos IE, iremos a Herramientas, Opciones, General y allí pulsaremos en el

botón de Configuración en la sección Archivos Temporales de Internet, una vez

allí pulsaremos el botón de Mover Carpeta y seleccionaremos cualquier otra en

nuestro disco duro. (Lo mejor es crear una nueva a la que podemos llamar C:

emporalNavegacion_ie , eso ayudara a que no se puedan ejecutar programas

maliciosos, ya que muchos de ellos presuponen la ubicación por defecto. Si

nosotros hemos borrado esta ubicación, los programas maliciosos no tendrán

donde ejecutarse y estaremos a salvo.

9 - Cambiar la ubicación y modificar permisos de CMD.exeMuchos programas maliciosos se sirven del ejecutable de la consola (cmd.exe) para arrancar y causarnos anomalías, para evitarlo procederemos a quitarle todos los permisos de ejecución (botón derecho propiedades) de forma que no pueda ser activado, y al mismo tiempo lo copiaremos a otra ubicación por nosotros conocida donde le daremos permisos y si tenemos que ejecutarlo lo haremos desde ahí. Ya que los programas maliciosos presuponen una ubicación por defecto, en la cual dicho fichero no tendrá permisos para ser ejecutado y fallara el intento de ataque.

10 - Directorio de instalación de Windows XP.Si disponemos de dos discos duros en el PC, procuraremos instalar Windows XP en nuestro disco D: y no llamar a la carpeta donde se instale D:Windows, solo con llamarla D:WinXP nuestras medidas de seguridad habrán aumentado mucho. Tener Cudado con esta Opcion..

11 - Modificar las opciones del Reproductor de Windows Media.Herramientas, Opciones, Red y allí modificar los puertos y protocolos, según nuestras necesidades. (Este ajuste deberá hacerla un profesional especializado, o el administrador de la Red caso que estemos en una), no modifique nada si no está seguro de lo que esta haciendo.

12 - Instalar un Antivirus y tenerlo actualizado.Una buena opción, y como buena noticia comentar que, el nuevo Windows Longhorn incorporará uno de fabricación propia que se instalara por defecto. Un 10 para Microsoft.

También existe software destinado a mostrarnos aquello que ocurre mientras estamos navegando por Internet y darnos la opción de modificar la información que esta entrando o que estamos enviando desde nuestro PC

13 - MBSA en Español.Microsoft Baseline Security Analyzer (MBSA). Esencialmente, esta herramienta examina equipos basados en Windows para buscar configuraciones de seguridad incorrectas comunes y genera informes de seguridad individuales por cada equipo que examina.

14 - AD-AWARE en Español.Con este software disfrutará de una extraordinaria protección contra rastreos (trackware) no deseados y software peligroso que pueda introducirse en su sistema mientras navega por Internet. (Cookies etc...)

La mayoría de las opciones que hemos expuesto, se basan en modificar los valores de una instalación por defecto de WindowsXP, y que presumiblemente serán iguales para la mayoría de los PC a los cuales van dirigidos los ataques.

No tendría ningún sentido hacer un script o un troyano o un virus para que infectara sólo a un PC determinado, sino que se hacen para afectar al máximo de ellos. Teniendo en cuenta esta consideración, ahora comprenderemos la importancia de modificar las carpetas de instalación por defecto.

Reitero que no es de mi autoría y que creo que sirve para quienes están empezando,ya que es de fácil comprensión y sirve como guía.También espero que no haya sido posteado anteriormente.

Salu2.

hola tengo un problema con la red que manejo, aver sime pueden ayudar

anterior mente en lared las direciones IP de las maquinas eran dinamicas y ahora se configuraron Ip fijas, pero durante estos dias he tenido problemas con las direciones de un momento a otro se dispara un mensaje diciendo que la direcion IP que esta utilizando X equipo ya esta en uso y me le tumba la cinexion de interne y no es solo a un equipo sino a 2 y 3 y mas equipos ala misma vbes que le sucede este problema, Profavor alguna sugerencia y aporte cumunicarmeño ayudemen que estoy que me guelgo con ese proble porfavor....

anterior mente en lared las direciones IP de las maquinas eran dinamicas y ahora se configuraron Ip fijas, pero durante estos dias he tenido problemas con las direciones de un momento a otro se dispara un mensaje diciendo que la direcion IP que esta utilizando X equipo ya esta en uso y me le tumba la cinexion de interne y no es solo a un equipo sino a 2 y 3 y mas equipos ala misma vbes que le sucede este problema, Profavor alguna sugerencia y aporte cumunicarmeño ayudemen que estoy que me guelgo con ese proble porfavor....

Creo que en primer lugar deberías entras aquí Mi Dirección Ip - ¿Cual es mi dirección ip?

luego averiguar que te pone en tus otros PC.Y probablemente entrando en la dirección de Rep. Dominicana [EMAIL="mantenimiento@ip.com.do,puedas"]mantenimiento@ip.com.do,puedas[/EMAIL] hallar una respuesta eficiente para tu problema.

Suerte y Salu2

luego averiguar que te pone en tus otros PC.Y probablemente entrando en la dirección de Rep. Dominicana [EMAIL="mantenimiento@ip.com.do,puedas"]mantenimiento@ip.com.do,puedas[/EMAIL] hallar una respuesta eficiente para tu problema.

Suerte y Salu2

Maria Marta. Gracias por tus datos, estan buenisimos.

Aver si me puedes ayudar conesto. Resulta que hace algun tiempo mis hijos por error me borraron todos los mensajes del outlook express. Tienes alguna herramienta para recuperarlos??

Saludos desde New Zealand

Aver si me puedes ayudar conesto. Resulta que hace algun tiempo mis hijos por error me borraron todos los mensajes del outlook express. Tienes alguna herramienta para recuperarlos??

Saludos desde New Zealand

Yo soy quien agradezco que me consideres

http://www.svetlian.com/msoffice/outlook_articulos.htm

Es muy probable que encuentres solución a tu problema y otros muchos,que se te presenten.Espero te sirva,si no,acá estoy para ayudarte dentro de mis posibilidades.

Salu2 desde Argentina.

Y suerte !

Mira creo que si entras a esta direcciónmravetm dijo:Maria Marta. Gracias por tus datos, estan buenisimos.

Aver si me puedes ayudar conesto. Resulta que hace algun tiempo mis hijos por error me borraron todos los mensajes del outlook express. Tienes alguna herramienta para recuperarlos??

Saludos desde New Zealand

http://www.svetlian.com/msoffice/outlook_articulos.htm

Es muy probable que encuentres solución a tu problema y otros muchos,que se te presenten.Espero te sirva,si no,acá estoy para ayudarte dentro de mis posibilidades.

Salu2 desde Argentina.

Y suerte !

Los últimos temas

-

-

-

-

Smartphones Cerberus regresa a la Play Store

- Iniciado por nicknico2

- Respuestas: 0

-