Todo sobre HGU Askey RTF8115VW

- Iniciador del tema rpzqkfgw

- Fecha de inicio

Estás utilizando un navegador obsoleto. Puede que este u otros sitios no se muestren correctamente.

Debes actualizarlo o utilizar un navegador alternativo.

Debes actualizarlo o utilizar un navegador alternativo.

Router propio ASUS con IP pública, HGU en Bridge, Decos conectados al router

El router ASUS debe cumplir los siguientes requisitos:- Firmware AsusWRT/Merlin.

- Acceso SSH local habilitado.

- Partición JFFS y scripts de usuario habilitados

- Sistema de paquetes ENTWARE habilitado

Este es un TUTORIAL INCOMPLETO Y NO FUNCIONAL AL 100%. Se publica con el fin de lograr solucionar a los aspectos faltantes de forma colaborativa:

HGU

Antes de comenzar

- DESCONECTE el PC del WiFi del Router

- CONECTE EL PC al WiFi del HGU (Por lo general el SSID del WiFi será algo como MOVISTAR_FIBRA_PLUS_XXXX)

Ingresar a https://192.168.1.1:8000/avanzada.asp

Usuario: admin

Clave: !La que aparece en la etiqueta del HGU!

1. HGU: Copia de respaldo de la configuración

No es obligatoria pero se recomienda para regresar rápidamente al estado original mientras logramos hacer funcionar este tutorial

Ir a Management / Maintenance / Configuration / Backup Restore

Oprimir el botón "Backup Configuration"

2. HGU: Extraer usuario/clave PPPoE e identificación del vendedor

Instalar la extensión Show and hide passwords en Chrome o Edge. Existen varias extensiones de este tipo. La que usé originalmente dejó de estar disponible recientemente.

Ir a Configuration / WAN Settings / WAN Interface / 0 / Addressing / PPPoE Settings y pasar el puntero del ratón por encima de la casilla password. Copiar los valores de los campos

- Username: !Copiar el valor!

- Password: !Copiar el valor!

Ir a Configuration / LAN DHCP / DHCP Server / 0 / Options / 1 (option 125)

- Value: !Copiar el valor! (Asegurarse de copiarlo completo)

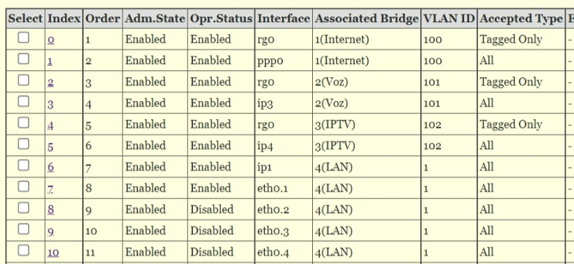

3. HGU: Eliminar conexión PPPoE

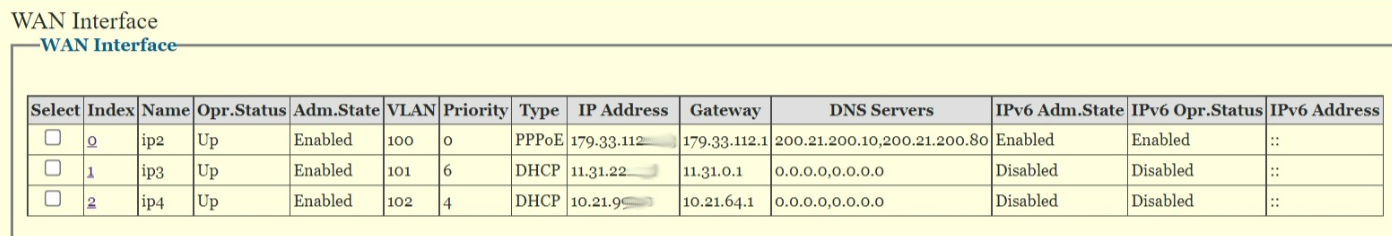

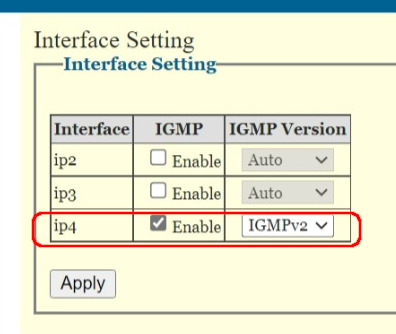

Ir a Configuration / WAN Settings / WAN Interface.- Seleccionar la interfaz ip4

NOTA: Las conexiones filter y marking relacionadas con esa interface se eliminan en cadena, por lo que no es necesario eliminarlas manualmente.

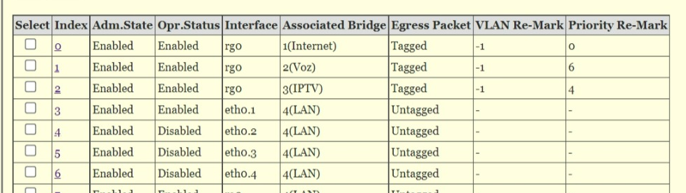

4. HGU: Agregar conexión bridge

Ir a Configuration / Network Settings / Bridging Setup / Filtering

- Adm.State: Enable

- Order: Insert as Order: 9

- Ingress Interface: eth0.1

- Associated Bridge: 3(IPTV)

- Ingress Packet: All

- VLAN ID: (vacío)

Oprimir el botón "Apply"

Ir a Configuration / Network Settings / Bridging Setup / Marking

- Adm.State: Enable

- Ingress Interface: eth0.1

- Associated Bridge: 3(IPTV)

- VLAN ID Re-mark: Seleccionado : -1

- Priority Re-Mark: Seleccionado : 4

Oprimir el botón "Apply"

5. HGU: Apagar WiFi

*** LUEGO DE EJECUTAR ESTE PASO SOLO PODRÁ ACCEDER AL HGU CONECTANDO UN CABLE A LOS PUERTOS ETH 2,3,4 ***Ir a Configuration / Wireless LAN / 2.4G / AP Settings / 0

- Adm.State: Disable

Oprimir el botón "Apply"

Ir a Configuration / Wireless LAN / 5G / AP Settings / 0

- Adm.State: Disable

Router

Antes de comenzar

- DESCONECTE el PC del WiFi del HGU

- CONECTE EL PC al WiFi del Router Asus

- CONECTE EL ROUTER ASUS al puerto Eth1 del HGU con un cable ETHERNET

Requisitos:

- udhcp: Incluido en el firmware

- dnsmasq: Incluido en el firmware

- iptables: Incluido en el firmware

- robocfg: Incluido en el firmware

- ENTWARE: Requiere tener la variante Merlin de AsusWRT

- igmpproxy: Incluido en el firmware pero usamos una versión actualizada desde ENTWARE

Las ediciones de archivos por SSH en el router las hacemos con nano (solo debo recordar CTRL+O para guardar y CTRL+X para salir) pero puede instalar su editor de texto favorito.

Bash:

opkg install nano6. Router: Obtener del DHCP de Movistar la IP pública por PPPoE

Se usan los valores de nombre de usuario y contraseña extraidos del HGU. El valor MTU se cambia por el mismo que tiene la conexión en el HGU. Se inhabilita VPN+DHCP para evitar una doble VLAN.

Ingresar a http://router.asus.com

Usuario: el del router

Contraseña: la del router

Ir a WAN / Conexión a Internet

- Configuración básica

- Tipo de conexión WAN: PPPoE

- Habilitar WAN: Si

- Habilitar NAT: Si

- Configuración de dirección IP WAN

- Desea obtener direcciòn IP WAN automáticamente: Si

- Configuración DNS WAN

- Desea conectarse al servidor DNS automáticamente: Si

- Configuracìón de la cuenta

- Nombre de usuario: !El extraído desde el HGU!

- Contraseña: !La extraída desde el HGU!

- MTU: 1480

- Requisito especial

- Habilitar conexión VPN+DHCP: No

Oprimir el botón "Aplicar"

7. Router: Crear VLAN Internet, Activar IGMP Snooping

Para nombrar las VLANs usamos el mismo esquema que usa Movistar en el HGU:| VLAN ID | Prioridad | |

| Internet | 100 | 0 |

| VOIP | 101 | 6 |

| IPTV | 102 | 4 |

Para crear la VLAN 100 de Internet usamos el mecanismo interno del router, mientras que la VLAN de IPTV se creará mediante un script.

El "enrutamiento multidifusión" se debe deshabilitar porque carga el programa IGMPProxy con valores estándar pero nosotros lo subimos más adelante mediante un script y con una configuración especial.

La indagación IGMP (distinta al proxy IGMP) la activamos para evitar que los paquetes multicast lleguen donde no se necesitan y generando tráfico en la red.

Ir a Configuración Avanzada / LAN / IPTV:

- Puerto LAN

- Seleccionar el perfil ISP: Ajuste Manual

- Internet: VID: 100 PRIO: 0

- Aplicaciones especiales:

- ¿Desea habilitar el enrutamiento multidifusión? Deshabilitar

- Habilitar el reenvío multidifusión eficiente (indagación IGMP): Habilitar

Oprimir el botón "Aplicar"

Ir a Configuración Avanzada / Inalámbrico / Professional:

- Inalámbrico / Professional

- Banda: 2.4 GHz

- Habilitar indagación IGMP: Habilitar

- Banda: 2.4 GHz

- Banda: 5 GHz

- Habilitar indagación IGMP: Habilitar

8. Router: Configurar el proxy IGMP

El software igmpproxy viene incluido con el router Asus pero en una versión antigua (0.1.2 en /usr/sbin/igmpproxy). Por eso usaremos ENTWARE para instalar una versión más reciente (0.3) que queda alojada en una ruta alternativa (/opt/sbin/igmpproxy).Instalar desde ENTWARE

Bash:

opkg install igmpproxyDeshabilitar el inicio automático de IGMP proxy. Más adelante lo habilitamos mediante scripts de usuario.

Bash:

nano /opt/etc/init.d/S69igmpproxy

…

ENABLED=no

…Archivo igmpproxy.conf - Configuración de IGMPProxy

Creamos un archivo base de configuración de IGMPProxy. Más adelante, al solicitar la IP de VLAN IPTV se le agregan las direcciones alt de las rutas estáticas.igmpproxy.conf.base + igmpproxy.conf.add = igmpproxy.conf

Bash:

nano /jffs/configs/igmpproxy.conf.base

##------------------------------------------------------

## Modo Quickleave

##------------------------------------------------------

quickleave

##------------------------------------------------------

## Interfaces Deshabilitadas

##------------------------------------------------------

phyint ppp0 disabled #PPPoE WAN1

phyint vlan100 disabled #VLAN Internet

phyint eth1 disabled #WiFi 2.4

phyint eth2 disabled #WiFi 5

##------------------------------------------------------

## Downstream

##------------------------------------------------------

phyint br0 downstream ratelimit 0 threshold 1

whitelist 237.0.0.0/8

whitelist 239.0.0.0/8

##------------------------------------------------------

## Upstream

##------------------------------------------------------

phyint vlan102 upstream ratelimit 0 threshold 1

altnet 237.0.0.0/8

altnet 239.0.0.0/8

altnet 192.168.200.220/31

whitelist 237.0.0.0/8

whitelist 239.0.0.0/8

Última edición:

9. Router: Crear VLAN IPTV, conectar VLAN IPTV a LAN, obtener del DHCP de Movistar la IP privada para VLAN IPTV, crear dinámicamente las rutas estáticas VLAN IPTV -> Movistar

Archivo udhcpc-script - script de cliente DHCP

Para obtener la IP por DHCP usamos un script personalizado para udhcpc.

Bash:

nano /jffs/scripts/udhcpc-script

#!/bin/sh

[ -z "$1" ] && echo "Error: should be called from udhcpc" && exit 1

[ -n "$broadcast" ] && BROADCAST="broadcast $broadcast"

[ -n "$subnet" ] && NETMASK="netmask $subnet"

set_classless_routes() {

local max=128

local type

while [ -n "$1" -a -n "$2" -a $max -gt 0 ]; do

[ ${1##*/} -eq 32 ] && type=host || type=net

/usr/bin/logger -s -p user.info -t udhcpc "$interface: adding route for $type $1 via $2"

if [ $interface == "vlan102" ]

then

#Guardar ruta para alt upstream

echo " altnet $1" >> /jffs/configs/igmpproxy.conf.add

fi

#Agregar ruta estática

/sbin/route add -$type "$1" gw "$2" dev "$interface"

max=$(($max-1))

shift 2

done

}

case "$1" in

deconfig)

/usr/bin/logger -s -p user.info -t udhcpc "$interface: Deconfig 0.0.0.0"

if [ $interface == "vlan102" ]

then

#Terminar igmpproxy

/usr/bin/killall igmpproxy

fi

#Iniciar la interfaz

/sbin/ifconfig $interface 0.0.0.0

;;

leasefail|nak)

/usr/bin/logger -s -p user.info -t udhcpc "$interface: Failed to obtain lease"

;;

renew|bound)

/usr/bin/logger -s -p user.info -t udhcpc "$interface: linked with ip $ip $NETMASK"

if [ $interface == "vlan102" ]

then

#Vaciar archivo de rutas alt para upstream igmpproxy

> /jffs/configs/igmpproxy.conf.add

fi

/sbin/ifconfig $interface $ip $BROADCAST $NETMASK

[ -n "$staticroutes" ] && set_classless_routes $staticroutes

[ -n "$msstaticroutes" ] && set_classless_routes $msstaticroutes

if [ $interface == "vlan102" ]

then

#Ensamblar igmpproxy.conf

cat /jffs/configs/igmpproxy.conf.base /jffs/configs/igmpproxy.conf.add > /jffs/configs/igmpproxy.conf

#Iniciar igmpproxy con la configuración especial

/usr/bin/killall igmpproxy

sleep 5

/opt/sbin/igmpproxy /jffs/configs/igmpproxy.conf -vvvv

fi

;;

esac

exit 0

Bash:

chmod 755 /jffs/scripts/udhcpc-scriptArchivo services-start - levantar VLAN IPTV

En este script se inicia la VLAN, se conecta y se abren las rutas. También se reinicia el servicio igmpproxy.ATENCIÓN: Los valores 0t (todos los puertos) y 5t (puerto WAN) dados mas abajo son específicos para mi modelo de router. Debería asegurarse de tener el valor correcto de su puerto WAN antes de correr el script. Para ello puede usar el comando

Mas detalles aquí.Bash:robocfg show

Este archivo contiene o puede contener otras instrucciones que no deben borrarse! Lo enunciado a continuación se debe agregar al final del archivo y la primera línea del archivo debe ser "#!/bin/sh"

Bash:

nano /jffs/scripts/services-start

#!/bin/sh

…

##------------------------------------------------------

## IPTV MOVISTAR CO

##------------------------------------------------------

# Creación de una nueva vlan (102)

/usr/sbin/robocfg vlan 102 ports "0t 5t"

#Conectar la VLAN con la red local

/sbin/vconfig add eth0 102

# Obtener IP para la vlan y crear rutas estáticas

/sbin/udhcpc --interface vlan102 --script /jffs/scripts/udhcpc-script --pidfile /var/run/udhcpc-vlan102.pid --background --request-option 33 --request-option 249 --request-option msstaticroutes --request-option staticroutes

Bash:

chmod 755 /jffs/scripts/services-start

Bash:

sh /jffs/scripts/services-startArchivo nat-start - Habilitar NAT de VLAN IPTV

Es este script:- se habilita nat para la vlan

- se deshabilita el filtro RP para la VLAN IPTV

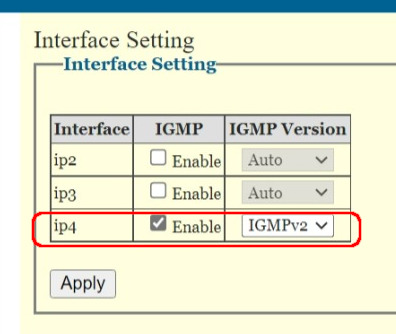

- se obliga a usar la versión 2 de IGMP, para igualar las condiciones del HGU

Este archivo contiene o puede contener otras instrucciones que no deben borrarse! Lo enunciado a continuación se debe agregar al final del archivo y la primera línea del archivo debe ser "#!/bin/sh"

Bash:

nano /jffs/scripts/nat-start

#!/bin/sh

…

##------------------------------------------------------

## IPTV MOVISTAR CO

##------------------------------------------------------

iptables --table nat --insert POSTROUTING --out-interface vlan102 --jump MASQUERADE

/bin/echo 1 > /proc/sys/net/ipv4/conf/vlan102/rp_filter

/bin/echo 2 > /proc/sys/net/ipv4/conf/vlan102/force_igmp_version

Bash:

chmod 755 /jffs/scripts/nat-start

Bash:

sh /jffs/scripts/nat-startArchivo firewall-start - Reglas de acceso a VLAN IPTV

Este archivo contiene o puede contener otras instrucciones que no deben borrarse! Lo enunciado a continuación se debe agregar al final del archivo y la primera línea del archivo debe ser "#!/bin/sh"

Bash:

nano /jffs/scripts/firewall-start

#!/bin/sh

…

##------------------------------------------------------

## IPTV MOVISTAR CO

##------------------------------------------------------

iptables --insert INPUT --protocol igmp --in-interface vlan102 --destination 239.0.0.0/8 --jump ACCEPT

iptables --insert FORWARD --protocol igmp --in-interface vlan102 --destination 239.0.0.0/8 --jump ACCEPT

iptables --insert INPUT --protocolp igmp --in-interface vlan102 --destination 237.0.0.0/8 --jump ACCEPT

iptables --insert FORWARD --protocol igmp --in-interface vlan102 --destination 237.0.0.0/8 --jump ACCEPT

iptables --insert INPUT --protocol igmp --in-interface vlan102 --destination 224.0.0.0/4 --jump ACCEPT

iptables --insert FORWARD --protocol igmp --in-interface vlan102 --destination 224.0.0.0/4 --jump ACCEPT

iptables --insert INPUT --protocol udp --in-interface vlan102 --match udp --destination 239.0.0.0/8 --jump ACCEPT

iptables --insert FORWARD --protocol udp --in-interface vlan102 --match udp --destination 239.0.0.0/8 --jump ACCEPT

iptables --insert INPUT --protocol udp --in-interface vlan102 --match udp --destination 237.0.0.0/8 --jump ACCEPT

iptables --insert FORWARD --protocol udp --in-interface vlan102 --match udp --destination 237.0.0.0/8 --jump ACCEPT

iptables --insert INPUT --protocol udp --in-interface vlan102 --match udp --destination 224.0.0.0/4 -jump ACCEPT

iptables --insert FORWARD --protocol udp --in-interface vlan102 --match udp --destination 224.0.0.0/4 --jump ACCEPT

iptables --insert FORWARD --out-interface vlan102 --jump ACCEPT

Bash:

chmod 755 /jffs/scripts/firewall-start

Bash:

service restart_firewall10. Router: Segundo conjunto de direcciones DHCP para los decos

Encuentro obligatorio el uso de DHCP como la única forma de pasarle el valor de la opción 240 a los decos.Entrego un rango de solo 2 direcciones IP para los decos. Este rango debe ser diferente al configurado en la interfaz del Router para los dispositivos de la red, pero debe estar dentro de la misma subred. Ajustar según cada situación.

| DHCP | IP Inicial | IP Final | Equivalente CIDR |

| Rango primario Sección "Servidor DHCP" del rputer Asus | 192.168.200.10 | 192.168.200.200 | - |

| Rango secundario | 192.168.200.220 | 192.168.200.221 | 192.168.200.220/31 |

Configuro la respuesta DHCP secundaria con estas opciones. Utilizo el nombre de la opción cuando está disponible en el software dnsmasq. Originalmente el HGU envía solo 3 opciones a los decos: 125, 6 y 240.

| Opción | ID | Nombre |

| Servidor de nombres | 6 | dns-server |

| Id del vendedor | 125 | vendor-id-encap |

| OPCH | 240 |

La opción vendor-id-encap (opción 125) es una cadena hexadecimal que contiene tres valores:

- Un código de usuario de 6 números

- La dirección MAC del HGU

- El modelo del HGU

Se desconoce el uso que da el deco a esta cadena o si afecta la conexión. Puede decodificar su propia cadena en este enlace.

En el HGU la opción dns-server (opción 6) contiene los dos valores de servidores DNS codificados en hexadecimal y separados por un espacio (172.29.32.36,172.29.32.37). En este enlace se puede decodificar el valor con fines de verificación. En dnsmasq los enviamos como texto normal.

En mi experiencia no fue necesario agregar un tercer servidor DNS que hay en otras guías (200.21.200.80) para obtener los resultados esperados de acceso a las aplicaciones del deco.

Tampoco encontré necesario pasar los servidores de tiempo NTP.

Archivo dnsmasq.conf.add - Configuración servidor DHCP para dnsmasq

La etiqueta iptv_movistar_co es un valor arbitario para identificar los dispositivos que envían el vendorclass TEF_IPTV al servidor DHCP, es decir los decos.

Este archivo contiene o puede contener otras instrucciones que no deben borrarse! Lo enunciado a continuación se debe agregar al final del archivo.

Remplace el valor de vendor-id-encap por el que extrajo del HGU

Bash:

nano /jffs/configs/dnsmasq.conf.add

…

##------------------------------------------------------

## IPTV MOVISTAR CO

##------------------------------------------------------

##-- Definición de etiqueta: Etiqueta para dispositivos con el vendorclass--

dhcp-vendorclass=set:iptv_movistar_co,TEF_IPTV

##-- Aplicación de etiqueta: Respuesta del servidor DHCP cuando encuentra el vendorclass--

# RANGE

dhcp-range=tag:iptv_movistar_co,192.168.200.220,192.168.200.221,255.255.255.0,24h

# 6 DNS-SERVER

dhcp-option=tag:iptv_movistar_co,option:dns-server,172.29.32.36,172.29.32.37

# 15 DOMAIN-NAME

dhcp-option=tag:iptv_movistar_co,option:domain-name,""

# 125 VENDOR-ID-ENCAP

dhcp-option=tag:iptv_movistar_co,option:vendor-id-encap,00:00:0d:e9:21:04:06:30:XX:XX:XX:XX:36:05:0c:32:43:45:41:44:43:41:XX:XX:XX:XX:30:06:09:52:54:46:38:31:31:35:56:57

# MULTICAST OPCH

dhcp-option=tag:iptv_movistar_co,240,"239.130.1.0:22220"

Bash:

service restart_dnsmasqPruebas en el router Asus

Se ejecutan los siguientes comandos que verifican la configuración realizada

Obtención de la IP para la VLAN de IPTV

Obtención de la IP para la VLAN de IPTV

Bash:

ifconfig vlan102

Código:

vlan102 Link encap:Ethernet HWaddr 74:D0:2B:XX:XX:XX

inet addr:10.21.102.XXX Bcast:10.21.127.255 Mask:255.255.192.0

UP BROADCAST RUNNING MULTICAST MTU:1500 Metric:1

RX packets:12421 errors:0 dropped:0 overruns:0 frame:0

TX packets:5568 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:0

RX bytes:15252527 (14.5 MiB) TX bytes:516257 (504.1 KiB) Rutas de la VLAN de IPTV establecidas

Rutas de la VLAN de IPTV establecidas

Bash:

route | grep 'Destination\|vlan102'

Código:

Destination Gateway Genmask Flags Metric Ref Use Iface

172.28.12.32 10.21.64.1 255.255.255.240 UG 0 0 0 vlan102

172.29.48.0 10.21.64.1 255.255.240.0 UG 0 0 0 vlan102

172.29.32.0 10.21.64.1 255.255.240.0 UG 0 0 0 vlan102

10.21.64.0 * 255.255.192.0 U 0 0 0 vlan102 Acceso a la puerta de enlace de VLAN IPTV

Acceso a la puerta de enlace de VLAN IPTV

Bash:

ping 10.21.64.1

Código:

PING 10.21.64.1 (10.21.64.1): 56 data bytes

64 bytes from 10.21.64.1: seq=0 ttl=255 time=19.793 ms

64 bytes from 10.21.64.1: seq=1 ttl=255 time=8.139 ms

64 bytes from 10.21.64.1: seq=2 ttl=255 time=8.382 ms

64 bytes from 10.21.64.1: seq=3 ttl=255 time=9.050 ms Conexión al DNS de la VLAN de IPTV

Conexión al DNS de la VLAN de IPTV

Bash:

nslookup www.google.com 172.29.32.37

Código:

Server: 172.29.32.37

Address 1: 172.29.32.37 vpldnstbogch402.co.op.gvp.telefonica.com

Name: www.google.com

Address 1: 2800:3f0:4005:40b::2004

Address 2: 142.250.78.36 bog02s15-in-f4.1e100.net Conexión al NTP de la VLAN de IPTV

Conexión al NTP de la VLAN de IPTV

Bash:

opkg install ntpdate

ntpdate -q 172.29.40.16

Código:

server 172.29.40.16, stratum 2, offset +0.002087, delay 0.02960 Rutas multicast.

Rutas multicast.

Bash:

ip mroute

Código:

(192.168.200.221, 239.255.255.250) Iif: vlan102 Oifs: br0

(192.168.200.220, 239.255.255.250) Iif: vlan102 Oifs: br0 Rutas activas de multicast: No se observa tráfico. Las interfaces de las rutas se muestran con -1 como cuando se solicita un LEAVE en lugar de un JOIN.

Rutas activas de multicast: No se observa tráfico. Las interfaces de las rutas se muestran con -1 como cuando se solicita un LEAVE en lugar de un JOIN.

Bash:

tail -f /proc/net/ip_mr_cache

Código:

Group Origin Iif Pkts Bytes Wrong Oifs

FAFFFFEF ABC8A8C0 -1 0 0 0

FAFFFFEF ACC8A8C0 -1 0 0 0

FAFFFFEF 88C8A8C0 -1 0 0 0 Interfaces virtuales en uso de multicast: No se observa tráfico

Interfaces virtuales en uso de multicast: No se observa tráfico

Bash:

tail -f /proc/net/ip_mr_vif

Código:

Interface BytesIn PktsIn BytesOut PktsOut Flags Local Remote

0 br0 0 0 0 0 00000 01C8A8C0 00000000

1 vlan102 0 0 0 0 00000 D566150A 00000000Créditos:

Última edición:

PARTE 2: Lo anterior + VOIP con ATA Grandstream HT-503

Solo para quienes desean tener el teléfono en un dispositivo externo.En progreso...

Última edición:

Guía de Programación en formato XMLTV

Extraer por multicast la guía de programación de Movistar Colombia en un archivo XMLTV para integrarlo en Jellyfin y otros clientes IPTV. Se usa una variación del script tv_grab_es_movistartv.En progreso...

Última edición:

Otros dos noches sin dormir pero de nuevo les pillé la mkda a los de Movistar.

Compañero, que excelente tutorial has hecho, todo bien organizado.

Te ayudaré un poco, pero aclaro que no tengo la misma marca del HGU, tengo es el Mitrastar.

Y esta en medio bridge.

Los de Movistar llegaron a mi ratonera para revisar el tema de velocidad. Me resetearon el HGU, y se arregló la velocidad pero sorpresa... Cuando prendí la tele me ocurrió lo mismo que a ti, 10 segundos y se paró el flujo.

Ahora bien, en tu caso me hace falta el diagnostico, lo que es el registro del IGMP proxy.

Lo que tampoco veo, es la activación de paquetes con opciones IP.

Es importante entender que si no se activan las "opciones IP" el trafico multicast sera descartado.

Normalmente, los primeros segundos del flujo del video es unicast, después de eso el multicast entra en función.

Entonces, se sabe que no hay trafico multicast o algo anda mal con el IGMP proxy, lo que puedes ver en los registros.

El trafico multicast es UDP, IGMP es el protocolo de control para el manejo de grupos.

Fíjate cual era el problema en mi caso. Revolqué todo mi pfsense, reglas y vainas y nada, no entendí porque ya no servia si hace meses pude mirar tele en vivo.

Al final saqué la conclusion que debía tener algo que ver con el HGU.

Entre con el usuario 1234 y la clave que previamente había cambiado.

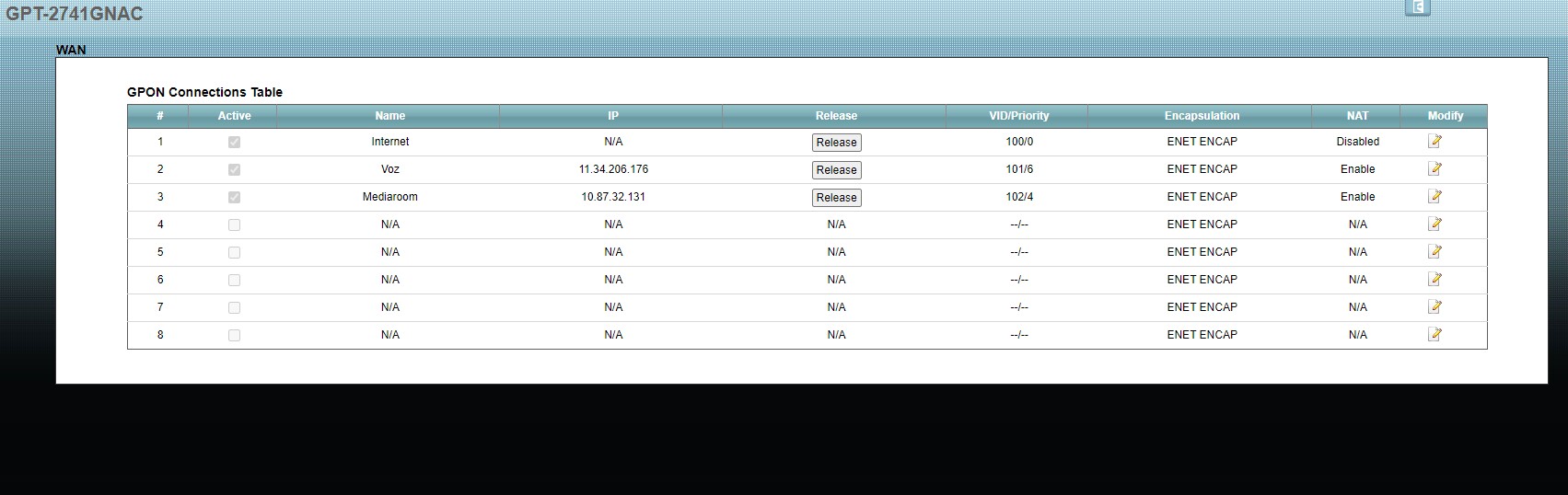

Sorpresa, ahora veo la tercera interfaz llamada "Mediaroom" que es la de televisión IP.

Antes esa interfaz estaba escondida.

Bueno me puse a joder con los ajustes, con nat, sin nat, en bridge pero nada.

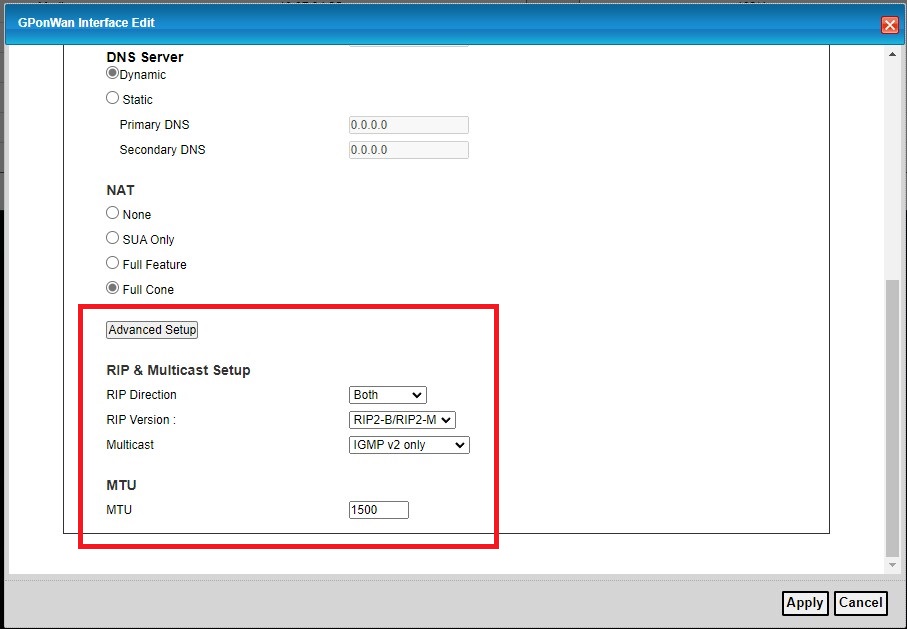

Hasta que pillé dos ajustes en el apartado avanzado: Rip direction y Multicast version.

Puseel rip direction en "both" y la version multicast en "IGMPv2 only"

Y sin hacer mas nada, el deco comenzó a reproducir como siempre lo había hecho.

Teóricamente, las versiones IGMP son compatibles entre si, debería haber funcionado.

Espero que puedes hacer algo con esa info.

Edit: Volví a poner el RIP direction como estaba (in), puedo confirmar que el único ajuste necesario es la version IGMP, colocando solo IGMPv2 de nuevo funciona el deco.

Edit 2: Efectivamente por mas absurdo que parece, es el IGMP proxy el problema. Aparentemente se confunde con los menajes join y query V2 y V3.

Ahora observando los registros, todos los mensajes son V2 y nada de "leaves".

Escorpiom.

Compañero, que excelente tutorial has hecho, todo bien organizado.

Te ayudaré un poco, pero aclaro que no tengo la misma marca del HGU, tengo es el Mitrastar.

Y esta en medio bridge.

Los de Movistar llegaron a mi ratonera para revisar el tema de velocidad. Me resetearon el HGU, y se arregló la velocidad pero sorpresa... Cuando prendí la tele me ocurrió lo mismo que a ti, 10 segundos y se paró el flujo.

Ahora bien, en tu caso me hace falta el diagnostico, lo que es el registro del IGMP proxy.

Lo que tampoco veo, es la activación de paquetes con opciones IP.

Es importante entender que si no se activan las "opciones IP" el trafico multicast sera descartado.

Normalmente, los primeros segundos del flujo del video es unicast, después de eso el multicast entra en función.

Entonces, se sabe que no hay trafico multicast o algo anda mal con el IGMP proxy, lo que puedes ver en los registros.

El trafico multicast es UDP, IGMP es el protocolo de control para el manejo de grupos.

Fíjate cual era el problema en mi caso. Revolqué todo mi pfsense, reglas y vainas y nada, no entendí porque ya no servia si hace meses pude mirar tele en vivo.

Al final saqué la conclusion que debía tener algo que ver con el HGU.

Entre con el usuario 1234 y la clave que previamente había cambiado.

Sorpresa, ahora veo la tercera interfaz llamada "Mediaroom" que es la de televisión IP.

Antes esa interfaz estaba escondida.

Bueno me puse a joder con los ajustes, con nat, sin nat, en bridge pero nada.

Hasta que pillé dos ajustes en el apartado avanzado: Rip direction y Multicast version.

Puse

Y sin hacer mas nada, el deco comenzó a reproducir como siempre lo había hecho.

Teóricamente, las versiones IGMP son compatibles entre si, debería haber funcionado.

Espero que puedes hacer algo con esa info.

Edit: Volví a poner el RIP direction como estaba (in), puedo confirmar que el único ajuste necesario es la version IGMP, colocando solo IGMPv2 de nuevo funciona el deco.

Edit 2: Efectivamente por mas absurdo que parece, es el IGMP proxy el problema. Aparentemente se confunde con los menajes join y query V2 y V3.

Ahora observando los registros, todos los mensajes son V2 y nada de "leaves".

Escorpiom.

Última edición:

Gracias por la ayuda. En realidad todo esto es aprendizaje por prueba-error y antes de esto mi experiencia con multicast era cero, aunque de redes si conocía los aspectos básicos.

Yo creo que el problema de este configuración está relacionado con las reglas de acceso o la configuración de igmpproxy. Esa es la razón para usar los parámetros de los comandos en su versión larga, ya que permiten entender mejor lo que se está activando y hacer variaciones.

En el tutorial publiqué el estado actual de los scripts y archivos, pero he pasado por muchas versiones que no funcionan. Las podemos seguir discutiendo aquí en el hilo. Ojalá otros laneros con router Asus y Merlin pudieran probar en campo lo aquí expuesto.

A ese tema le dediqué varias noches y no encontré un equivalente directo en iptables del "allow packets with IP options to pass" de pfsense pero acogí la mayoría de aspectos de las guías de Chile y España (antiguas) que tienen este misma configuración. Creo que la clave para resolver este problema está justamente en alguna regla iptables faltante.

El dump de la vlan 102 es mas revelador:

En el askey 8115 es explícito el hecho de requerir mensajes de la versión 2 únicamente.

Por esa razón en el script nat le he agregado la instrucción:.

Al revisar el log de igmpproxy se evidencia que los mensajes llevan la etiqueta de versión 2.

Por otra parte, debo investigar un poco sobre la configuración RIP porque no la he abordado explícitamente en los scripts que he construido.

Yo creo que el problema de este configuración está relacionado con las reglas de acceso o la configuración de igmpproxy. Esa es la razón para usar los parámetros de los comandos en su versión larga, ya que permiten entender mejor lo que se está activando y hacer variaciones.

En el tutorial publiqué el estado actual de los scripts y archivos, pero he pasado por muchas versiones que no funcionan. Las podemos seguir discutiendo aquí en el hilo. Ojalá otros laneros con router Asus y Merlin pudieran probar en campo lo aquí expuesto.

Este es el log de igmpproxy con la TV apagada (el martes publico un log con zapping). Lo que se observa por encima es:Ahora bien, en tu caso me hace falta el diagnostico, lo que es el registro del IGMP proxy.

- Solo valores de destino en la tabla de enrutamiento (Dst

. No hay un ningún origen (Src

- Todas las rutas en estado inactivo (St: I en lugar de St:A incluso haciendo zapping)

- Intentos de acceso a multicast por parte de dispositivos de mi red diferentes a los decos: Google home y cámaras P2P que no están en la vlan 102. En algunos foros leí que los google home eran los que bloqueaban esta configuración, pero desconectarlos no hizo ninguna diferencia.

- Muchos mensajes de "local multicast" que me parecen sospechosos. Se me ocurre que el router por tener las 3 vlans envía mensajes que son descartados por ser locales.

Código:

Aug 15 08:03:34 igmpproxy[31776]: Should insert group 239.130.2.0 (from: 192.168.200.220) to route table. Vif Ix : 0

Aug 15 08:03:34 igmpproxy[31776]: Updated route entry for 239.130.2.0 on VIF #0

Aug 15 08:03:34 igmpproxy[31776]:

Aug 15 08:03:34 igmpproxy[31776]: Current routing table (Insert Route):

Aug 15 08:03:34 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:34 igmpproxy[31776]: #0: Dst: 239.131.0.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:34 igmpproxy[31776]: #1: Dst: 239.130.1.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:34 igmpproxy[31776]: #2: Dst: 239.130.2.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:34 igmpproxy[31776]: #3: Dst: 239.130.0.1, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:34 igmpproxy[31776]: #4: Dst: 239.255.3.22, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:34 igmpproxy[31776]: #5: Dst: 224.0.0.251, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:34 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:35 igmpproxy[31776]: RECV V2 member report from 192.168.200.220 to 239.130.1.0

Aug 15 08:03:35 igmpproxy[31776]: Should insert group 239.130.1.0 (from: 192.168.200.220) to route table. Vif Ix : 0

Aug 15 08:03:35 igmpproxy[31776]: Updated route entry for 239.130.1.0 on VIF #0

Aug 15 08:03:35 igmpproxy[31776]:

Aug 15 08:03:35 igmpproxy[31776]: Current routing table (Insert Route):

Aug 15 08:03:35 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:35 igmpproxy[31776]: #0: Dst: 239.131.0.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:35 igmpproxy[31776]: #1: Dst: 239.130.1.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:35 igmpproxy[31776]: #2: Dst: 239.130.2.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:35 igmpproxy[31776]: #3: Dst: 239.130.0.1, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:35 igmpproxy[31776]: #4: Dst: 239.255.3.22, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:35 igmpproxy[31776]: #5: Dst: 224.0.0.251, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:35 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:35 igmpproxy[31776]: RECV V2 member report from 192.168.200.221 to 239.131.0.0

Aug 15 08:03:35 igmpproxy[31776]: Should insert group 239.131.0.0 (from: 192.168.200.221) to route table. Vif Ix : 0

Aug 15 08:03:35 igmpproxy[31776]: Updated route entry for 239.131.0.0 on VIF #0

Aug 15 08:03:35 igmpproxy[31776]:

Aug 15 08:03:35 igmpproxy[31776]: Current routing table (Insert Route):

Aug 15 08:03:35 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:35 igmpproxy[31776]: #0: Dst: 239.131.0.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:35 igmpproxy[31776]: #1: Dst: 239.130.1.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:35 igmpproxy[31776]: #2: Dst: 239.130.2.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:35 igmpproxy[31776]: #3: Dst: 239.130.0.1, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:35 igmpproxy[31776]: #4: Dst: 239.255.3.22, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:35 igmpproxy[31776]: #5: Dst: 224.0.0.251, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:35 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:35 igmpproxy[31776]: RECV V2 member report from 192.168.200.1 to 224.0.0.22

Aug 15 08:03:35 igmpproxy[31776]: The IGMP message was from myself. Ignoring.

Aug 15 08:03:36 igmpproxy[31776]: RECV V2 member report from 192.168.200.11 to 239.255.3.22

Aug 15 08:03:36 igmpproxy[31776]: Should insert group 239.255.3.22 (from: 192.168.200.11) to route table. Vif Ix : 0

Aug 15 08:03:36 igmpproxy[31776]: Updated route entry for 239.255.3.22 on VIF #0

Aug 15 08:03:36 igmpproxy[31776]:

Aug 15 08:03:36 igmpproxy[31776]: Current routing table (Insert Route):

Aug 15 08:03:36 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:36 igmpproxy[31776]: #0: Dst: 239.131.0.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:36 igmpproxy[31776]: #1: Dst: 239.130.1.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:36 igmpproxy[31776]: #2: Dst: 239.130.2.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:36 igmpproxy[31776]: #3: Dst: 239.130.0.1, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:36 igmpproxy[31776]: #4: Dst: 239.255.3.22, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:36 igmpproxy[31776]: #5: Dst: 224.0.0.251, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:36 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:38 igmpproxy[31776]: RECV V2 member report from 192.168.200.220 to 239.131.0.0

Aug 15 08:03:38 igmpproxy[31776]: Should insert group 239.131.0.0 (from: 192.168.200.220) to route table. Vif Ix : 0

Aug 15 08:03:38 igmpproxy[31776]: Updated route entry for 239.131.0.0 on VIF #0

Aug 15 08:03:38 igmpproxy[31776]:

Aug 15 08:03:38 igmpproxy[31776]: Current routing table (Insert Route):

Aug 15 08:03:38 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:38 igmpproxy[31776]: #0: Dst: 239.131.0.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:38 igmpproxy[31776]: #1: Dst: 239.130.1.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:38 igmpproxy[31776]: #2: Dst: 239.130.2.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:38 igmpproxy[31776]: #3: Dst: 239.130.0.1, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:38 igmpproxy[31776]: #4: Dst: 239.255.3.22, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:38 igmpproxy[31776]: #5: Dst: 224.0.0.251, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:38 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:40 igmpproxy[31776]: RECV V2 member report from 192.168.200.221 to 239.131.0.0

Aug 15 08:03:40 igmpproxy[31776]: Should insert group 239.131.0.0 (from: 192.168.200.221) to route table. Vif Ix : 0

Aug 15 08:03:40 igmpproxy[31776]: Updated route entry for 239.131.0.0 on VIF #0

Aug 15 08:03:40 igmpproxy[31776]:

Aug 15 08:03:40 igmpproxy[31776]: Current routing table (Insert Route):

Aug 15 08:03:40 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:40 igmpproxy[31776]: #0: Dst: 239.131.0.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:40 igmpproxy[31776]: #1: Dst: 239.130.1.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:40 igmpproxy[31776]: #2: Dst: 239.130.2.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:40 igmpproxy[31776]: #3: Dst: 239.130.0.1, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:40 igmpproxy[31776]: #4: Dst: 239.255.3.22, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:40 igmpproxy[31776]: #5: Dst: 224.0.0.251, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:40 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:40 igmpproxy[31776]: The IGMP message was local multicast. Ignoring.

Aug 15 08:03:40 igmpproxy[31776]: RECV Membership query from 192.168.130.177 to 224.0.0.1

Aug 15 08:03:40 igmpproxy[31776]: RECV V2 member report from 192.168.200.1 to 224.0.0.2

Aug 15 08:03:40 igmpproxy[31776]: The IGMP message was from myself. Ignoring.

Aug 15 08:03:40 igmpproxy[31776]: RECV V2 member report from 192.168.200.140 to 224.0.0.251

Aug 15 08:03:40 igmpproxy[31776]: Should insert group 224.0.0.251 (from: 192.168.200.140) to route table. Vif Ix : 0

Aug 15 08:03:40 igmpproxy[31776]: Updated route entry for 224.0.0.251 on VIF #0

Aug 15 08:03:40 igmpproxy[31776]:

Aug 15 08:03:40 igmpproxy[31776]: Current routing table (Insert Route):

Aug 15 08:03:40 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:40 igmpproxy[31776]: #0: Dst: 239.131.0.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:40 igmpproxy[31776]: #1: Dst: 239.130.1.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:40 igmpproxy[31776]: #2: Dst: 239.130.2.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:40 igmpproxy[31776]: #3: Dst: 239.130.0.1, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:40 igmpproxy[31776]: #4: Dst: 239.255.3.22, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:40 igmpproxy[31776]: #5: Dst: 224.0.0.251, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:40 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:41 igmpproxy[31776]: The IGMP message was local multicast. Ignoring.

Aug 15 08:03:41 igmpproxy[31776]: The IGMP message was local multicast. Ignoring.

Aug 15 08:03:41 igmpproxy[31776]: RECV V2 member report from 192.168.200.220 to 239.130.0.1

Aug 15 08:03:41 igmpproxy[31776]: Should insert group 239.130.0.1 (from: 192.168.200.220) to route table. Vif Ix : 0

Aug 15 08:03:41 igmpproxy[31776]: Updated route entry for 239.130.0.1 on VIF #0

Aug 15 08:03:41 igmpproxy[31776]:

Aug 15 08:03:41 igmpproxy[31776]: Current routing table (Insert Route):

Aug 15 08:03:41 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:41 igmpproxy[31776]: #0: Dst: 239.131.0.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:41 igmpproxy[31776]: #1: Dst: 239.130.1.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:41 igmpproxy[31776]: #2: Dst: 239.130.2.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:41 igmpproxy[31776]: #3: Dst: 239.130.0.1, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:41 igmpproxy[31776]: #4: Dst: 239.255.3.22, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:41 igmpproxy[31776]: #5: Dst: 224.0.0.251, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:41 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:41 igmpproxy[31776]: RECV V2 member report from 10.21.102.213 to 239.130.2.0

Aug 15 08:03:41 igmpproxy[31776]: The IGMP message was from myself. Ignoring.

Aug 15 08:03:41 igmpproxy[31776]: Route activation request from 10.21.102.213 for 239.130.2.0 is from myself. Ignoring.

Aug 15 08:03:43 igmpproxy[31776]: RECV V2 member report from 10.21.102.213 to 239.130.0.1

Aug 15 08:03:43 igmpproxy[31776]: The IGMP message was from myself. Ignoring.

Aug 15 08:03:43 igmpproxy[31776]: Route activation request from 10.21.102.213 for 239.130.0.1 is from myself. Ignoring.

Aug 15 08:03:43 igmpproxy[31776]: RECV V2 member report from 192.168.200.221 to 239.130.1.0

Aug 15 08:03:43 igmpproxy[31776]: Should insert group 239.130.1.0 (from: 192.168.200.221) to route table. Vif Ix : 0

Aug 15 08:03:43 igmpproxy[31776]: Updated route entry for 239.130.1.0 on VIF #0

Aug 15 08:03:43 igmpproxy[31776]:

Aug 15 08:03:43 igmpproxy[31776]: Current routing table (Insert Route):

Aug 15 08:03:43 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:43 igmpproxy[31776]: #0: Dst: 239.131.0.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:43 igmpproxy[31776]: #1: Dst: 239.130.1.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:43 igmpproxy[31776]: #2: Dst: 239.130.2.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:43 igmpproxy[31776]: #3: Dst: 239.130.0.1, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:43 igmpproxy[31776]: #4: Dst: 239.255.3.22, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:43 igmpproxy[31776]: #5: Dst: 224.0.0.251, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:43 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:43 igmpproxy[31776]: About to call timeout 48 (#0)

Aug 15 08:03:43 igmpproxy[31776]: Aging routes in table.

Aug 15 08:03:43 igmpproxy[31776]:

Aug 15 08:03:43 igmpproxy[31776]: Current routing table (Age active routes):

Aug 15 08:03:43 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:43 igmpproxy[31776]: #0: Dst: 239.131.0.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:43 igmpproxy[31776]: #1: Dst: 239.130.1.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:43 igmpproxy[31776]: #2: Dst: 239.130.2.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:43 igmpproxy[31776]: #3: Dst: 239.130.0.1, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:43 igmpproxy[31776]: #4: Dst: 239.255.3.22, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:43 igmpproxy[31776]: #5: Dst: 224.0.0.251, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:43 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:43 igmpproxy[31776]: RECV V2 member report from 192.168.200.220 to 239.131.0.0

Aug 15 08:03:43 igmpproxy[31776]: Should insert group 239.131.0.0 (from: 192.168.200.220) to route table. Vif Ix : 0

Aug 15 08:03:43 igmpproxy[31776]: Updated route entry for 239.131.0.0 on VIF #0

Aug 15 08:03:43 igmpproxy[31776]:

Aug 15 08:03:43 igmpproxy[31776]: Current routing table (Insert Route):

Aug 15 08:03:43 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:43 igmpproxy[31776]: #0: Dst: 239.131.0.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:43 igmpproxy[31776]: #1: Dst: 239.130.1.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:43 igmpproxy[31776]: #2: Dst: 239.130.2.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:43 igmpproxy[31776]: #3: Dst: 239.130.0.1, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:43 igmpproxy[31776]: #4: Dst: 239.255.3.22, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:43 igmpproxy[31776]: #5: Dst: 224.0.0.251, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:43 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:44 igmpproxy[31776]: RECV V2 member report from 10.21.102.213 to 239.131.0.0

Aug 15 08:03:44 igmpproxy[31776]: The IGMP message was from myself. Ignoring.

Aug 15 08:03:44 igmpproxy[31776]: Route activation request from 10.21.102.213 for 239.131.0.0 is from myself. Ignoring.

Aug 15 08:03:44 igmpproxy[31776]: RECV V2 member report from 10.21.102.213 to 239.130.1.0

Aug 15 08:03:44 igmpproxy[31776]: The IGMP message was from myself. Ignoring.

Aug 15 08:03:44 igmpproxy[31776]: Route activation request from 10.21.102.213 for 239.130.1.0 is from myself. Ignoring.

Aug 15 08:03:45 igmpproxy[31776]: RECV V2 member report from 192.168.200.221 to 239.131.0.0

Aug 15 08:03:45 igmpproxy[31776]: Should insert group 239.131.0.0 (from: 192.168.200.221) to route table. Vif Ix : 0

Aug 15 08:03:45 igmpproxy[31776]: Updated route entry for 239.131.0.0 on VIF #0

Aug 15 08:03:45 igmpproxy[31776]:

Aug 15 08:03:45 igmpproxy[31776]: Current routing table (Insert Route):

Aug 15 08:03:45 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:45 igmpproxy[31776]: #0: Dst: 239.131.0.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:45 igmpproxy[31776]: #1: Dst: 239.130.1.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:45 igmpproxy[31776]: #2: Dst: 239.130.2.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:45 igmpproxy[31776]: #3: Dst: 239.130.0.1, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:45 igmpproxy[31776]: #4: Dst: 239.255.3.22, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:45 igmpproxy[31776]: #5: Dst: 224.0.0.251, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:45 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:46 igmpproxy[31776]: The IGMP message was local multicast. Ignoring.

Aug 15 08:03:48 igmpproxy[31776]: RECV V2 member report from 10.21.102.213 to 239.255.3.22

Aug 15 08:03:48 igmpproxy[31776]: The IGMP message was from myself. Ignoring.

Aug 15 08:03:48 igmpproxy[31776]: Route activation request from 10.21.102.213 for 239.255.3.22 is from myself. Ignoring.

Aug 15 08:03:48 igmpproxy[31776]: RECV V2 member report from 10.21.102.213 to 224.0.0.251

Aug 15 08:03:48 igmpproxy[31776]: The IGMP message was from myself. Ignoring.

Aug 15 08:03:48 igmpproxy[31776]: RECV V2 member report from 192.168.200.220 to 239.131.0.0

Aug 15 08:03:48 igmpproxy[31776]: Should insert group 239.131.0.0 (from: 192.168.200.220) to route table. Vif Ix : 0

Aug 15 08:03:48 igmpproxy[31776]: Updated route entry for 239.131.0.0 on VIF #0

Aug 15 08:03:48 igmpproxy[31776]:

Aug 15 08:03:48 igmpproxy[31776]: Current routing table (Insert Route):

Aug 15 08:03:48 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:48 igmpproxy[31776]: #0: Dst: 239.131.0.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:48 igmpproxy[31776]: #1: Dst: 239.130.1.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:48 igmpproxy[31776]: #2: Dst: 239.130.2.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:48 igmpproxy[31776]: #3: Dst: 239.130.0.1, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:48 igmpproxy[31776]: #4: Dst: 239.255.3.22, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:48 igmpproxy[31776]: #5: Dst: 224.0.0.251, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:48 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:49 igmpproxy[31776]: RECV V2 member report from 192.168.200.221 to 239.130.1.0

Aug 15 08:03:49 igmpproxy[31776]: Should insert group 239.130.1.0 (from: 192.168.200.221) to route table. Vif Ix : 0

Aug 15 08:03:49 igmpproxy[31776]: Updated route entry for 239.130.1.0 on VIF #0

Aug 15 08:03:49 igmpproxy[31776]:

Aug 15 08:03:49 igmpproxy[31776]: Current routing table (Insert Route):

Aug 15 08:03:49 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:49 igmpproxy[31776]: #0: Dst: 239.131.0.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:49 igmpproxy[31776]: #1: Dst: 239.130.1.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:49 igmpproxy[31776]: #2: Dst: 239.130.2.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:49 igmpproxy[31776]: #3: Dst: 239.130.0.1, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:49 igmpproxy[31776]: #4: Dst: 239.255.3.22, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:49 igmpproxy[31776]: #5: Dst: 224.0.0.251, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:49 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:50 igmpproxy[31776]: RECV V2 member report from 192.168.200.220 to 239.130.1.0

Aug 15 08:03:50 igmpproxy[31776]: Should insert group 239.130.1.0 (from: 192.168.200.220) to route table. Vif Ix : 0

Aug 15 08:03:50 igmpproxy[31776]: Updated route entry for 239.130.1.0 on VIF #0

Aug 15 08:03:50 igmpproxy[31776]:

Aug 15 08:03:50 igmpproxy[31776]: Current routing table (Insert Route):

Aug 15 08:03:50 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:50 igmpproxy[31776]: #0: Dst: 239.131.0.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:50 igmpproxy[31776]: #1: Dst: 239.130.1.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:50 igmpproxy[31776]: #2: Dst: 239.130.2.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:50 igmpproxy[31776]: #3: Dst: 239.130.0.1, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:50 igmpproxy[31776]: #4: Dst: 239.255.3.22, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:50 igmpproxy[31776]: #5: Dst: 224.0.0.251, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:50 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:50 igmpproxy[31776]: RECV V2 member report from 192.168.200.220 to 239.130.1.0

Aug 15 08:03:50 igmpproxy[31776]: Should insert group 239.130.1.0 (from: 192.168.200.220) to route table. Vif Ix : 0

Aug 15 08:03:50 igmpproxy[31776]: Updated route entry for 239.130.1.0 on VIF #0

Aug 15 08:03:50 igmpproxy[31776]:

Aug 15 08:03:50 igmpproxy[31776]: Current routing table (Insert Route):

Aug 15 08:03:50 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:50 igmpproxy[31776]: #0: Dst: 239.131.0.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:50 igmpproxy[31776]: #1: Dst: 239.130.1.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:50 igmpproxy[31776]: #2: Dst: 239.130.2.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:50 igmpproxy[31776]: #3: Dst: 239.130.0.1, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:50 igmpproxy[31776]: #4: Dst: 239.255.3.22, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:50 igmpproxy[31776]: #5: Dst: 224.0.0.251, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:50 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:50 igmpproxy[31776]: RECV V2 member report from 192.168.200.221 to 239.131.0.0

Aug 15 08:03:50 igmpproxy[31776]: Should insert group 239.131.0.0 (from: 192.168.200.221) to route table. Vif Ix : 0

Aug 15 08:03:50 igmpproxy[31776]: Updated route entry for 239.131.0.0 on VIF #0

Aug 15 08:03:50 igmpproxy[31776]:

Aug 15 08:03:50 igmpproxy[31776]: Current routing table (Insert Route):

Aug 15 08:03:50 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:50 igmpproxy[31776]: #0: Dst: 239.131.0.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:50 igmpproxy[31776]: #1: Dst: 239.130.1.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:50 igmpproxy[31776]: #2: Dst: 239.130.2.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:50 igmpproxy[31776]: #3: Dst: 239.130.0.1, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:50 igmpproxy[31776]: #4: Dst: 239.255.3.22, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:50 igmpproxy[31776]: #5: Dst: 224.0.0.251, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:50 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:51 igmpproxy[31776]: RECV V2 member report from 192.168.200.221 to 239.131.0.0

Aug 15 08:03:51 igmpproxy[31776]: Should insert group 239.131.0.0 (from: 192.168.200.221) to route table. Vif Ix : 0

Aug 15 08:03:51 igmpproxy[31776]: Updated route entry for 239.131.0.0 on VIF #0

Aug 15 08:03:51 igmpproxy[31776]:

Aug 15 08:03:51 igmpproxy[31776]: Current routing table (Insert Route):

Aug 15 08:03:51 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:51 igmpproxy[31776]: #0: Dst: 239.131.0.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:51 igmpproxy[31776]: #1: Dst: 239.130.1.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:51 igmpproxy[31776]: #2: Dst: 239.130.2.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:51 igmpproxy[31776]: #3: Dst: 239.130.0.1, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:51 igmpproxy[31776]: #4: Dst: 239.255.3.22, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:51 igmpproxy[31776]: #5: Dst: 224.0.0.251, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:51 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:53 igmpproxy[31776]: RECV V2 member report from 192.168.200.220 to 239.131.0.0

Aug 15 08:03:53 igmpproxy[31776]: Should insert group 239.131.0.0 (from: 192.168.200.220) to route table. Vif Ix : 0

Aug 15 08:03:53 igmpproxy[31776]: Updated route entry for 239.131.0.0 on VIF #0

Aug 15 08:03:53 igmpproxy[31776]:

Aug 15 08:03:53 igmpproxy[31776]: Current routing table (Insert Route):

Aug 15 08:03:53 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:53 igmpproxy[31776]: #0: Dst: 239.131.0.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:53 igmpproxy[31776]: #1: Dst: 239.130.1.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:53 igmpproxy[31776]: #2: Dst: 239.130.2.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:53 igmpproxy[31776]: #3: Dst: 239.130.0.1, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:53 igmpproxy[31776]: #4: Dst: 239.255.3.22, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:53 igmpproxy[31776]: #5: Dst: 224.0.0.251, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:53 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:55 igmpproxy[31776]: RECV V2 member report from 192.168.200.221 to 239.131.0.0

Aug 15 08:03:55 igmpproxy[31776]: Should insert group 239.131.0.0 (from: 192.168.200.221) to route table. Vif Ix : 0

Aug 15 08:03:55 igmpproxy[31776]: Updated route entry for 239.131.0.0 on VIF #0

Aug 15 08:03:55 igmpproxy[31776]:

Aug 15 08:03:55 igmpproxy[31776]: Current routing table (Insert Route):

Aug 15 08:03:55 igmpproxy[31776]: -----------------------------------------------------

Aug 15 08:03:55 igmpproxy[31776]: #0: Dst: 239.131.0.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:55 igmpproxy[31776]: #1: Dst: 239.130.1.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:55 igmpproxy[31776]: #2: Dst: 239.130.2.0, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:55 igmpproxy[31776]: #3: Dst: 239.130.0.1, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:55 igmpproxy[31776]: #4: Dst: 239.255.3.22, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:55 igmpproxy[31776]: #5: Dst: 224.0.0.251, Age:2, St: I, OutVifs: 0x00000001, dHosts: yes

Aug 15 08:03:55 igmpproxy[31776]: -----------------------------------------------------Lo que tampoco veo, es la activación de paquetes con opciones IP.

Es importante entender que si no se activan las "opciones IP" el trafico multicast sera descartado.

A ese tema le dediqué varias noches y no encontré un equivalente directo en iptables del "allow packets with IP options to pass" de pfsense pero acogí la mayoría de aspectos de las guías de Chile y España (antiguas) que tienen este misma configuración. Creo que la clave para resolver este problema está justamente en alguna regla iptables faltante.

Normalmente, los primeros segundos del flujo del video es unicast, después de eso el multicast entra en función.

Entonces, se sabe que no hay trafico multicast o algo anda mal con el IGMP proxy, lo que puedes ver en los registros.

El trafico multicast es UDP, IGMP es el protocolo de control para el manejo de grupos.

El dump de la vlan 102 es mas revelador:

Código:

tcpdump: listening on vlan102, link-type EN10MB (Ethernet), snapshot length 262144 bytes

08:29:11.279825 IP (tos 0x0, ttl 63, id 40173, offset 0, flags [DF], proto UDP (17), length 75)

10.21.102.XXX.8208 > 172.29.32.36.domain: [udp sum ok] 22605+ A? dhep.co.op.gvp.telefonica.com. (47)

08:29:11.284725 IP (tos 0x68, ttl 59, id 8915, offset 0, flags [none], proto UDP (17), length 91)

172.29.32.36.domain > 10.21.102.XXX.8208: [udp sum ok] 22605* q: A? dhep.co.op.gvp.telefonica.com. 1/0/0 dhep.co.op.gvp.telefonica.com. A 172.29.32.145 (63)

08:29:11.285301 IP (tos 0x0, ttl 63, id 27472, offset 0, flags [DF], proto TCP (6), length 60)

10.21.102.XXX.53362 > 172.29.32.145.www: Flags , cksum 0x92ed (correct), seq 3365317165, win 29200, options [mss 1460,sackOK,TS val 6734205 ecr 0,nop,wscale 6], length 0

08:29:11.289141 IP (tos 0x68, ttl 251, id 61475, offset 0, flags [DF], proto TCP (6), length 60)

172.29.32.145.www > 10.21.102.XXX.53362: Flags [S.], cksum 0x4a1b (correct), seq 1321199588, ack 3365317166, win 14600, options [mss 1460,nop,wscale 0,sackOK,TS val 2712775033 ecr 6734205], length 0

08:29:11.289406 IP (tos 0x0, ttl 63, id 27473, offset 0, flags [DF], proto TCP (6), length 52)

10.21.102.XXX.53362 > 172.29.32.145.www: Flags [.], cksum 0xb01b (correct), seq 1, ack 1, win 457, options [nop,nop,TS val 6734209 ecr 2712775033], length 0

08:29:11.289561 IP (tos 0x0, ttl 63, id 27474, offset 0, flags [DF], proto TCP (6), length 586)

10.21.102.XXX.53362 > 172.29.32.145.www: Flags [P.], cksum 0x0d22 (correct), seq 1:535, ack 1, win 457, options [nop,nop,TS val 6734209 ecr 2712775033], length 534: HTTP, length: 534

POST /openplat/datahub/events/ HTTP/1.1

Host: dhep.co.op.gvp.telefonica.com

User-Agent: OpenMW-2022.01.27.01.02.16 STV-IPTV-19.0.2.16

Accept: */*

Content-Type: application/json

OpenMW-Version: 2022.01.27.01.02.16

OpenMW-Model: PTT100

Content-Length: 270

[{"operation":"EPG/fileid","m_lineupVersion":"68278","status":"BI_STATUS_INFO","transaction_id":"0001381405976_2315437079_33","ob":"33","device_type":"802","device_id":"2315437079","timestamp":"2022-08-15T13:28:13.101Z","user_id":"30235799","timezone":"America/Bogota"}] [|http]

08:29:11.293336 IP (tos 0x68, ttl 251, id 61487, offset 0, flags [DF], proto TCP (6), length 52)

172.29.32.145.www > 10.21.102.XXX.53362: Flags [.], cksum 0x74ac (correct), seq 1, ack 535, win 15134, options [nop,nop,TS val 2712775037 ecr 6734209], length 0

08:29:11.293765 IP (tos 0x68, ttl 251, id 61491, offset 0, flags [DF], proto TCP (6), length 156)

172.29.32.145.www > 10.21.102.XXX.53362: Flags [P.], cksum 0x1663 (correct), seq 1:105, ack 535, win 15134, options [nop,nop,TS val 2712775038 ecr 6734209], length 104: HTTP, length: 104

HTTP/1.1 202 Accepted

Connection: close

Content-Length: 0

Content-Type: text/plain; charset=utf-8

08:29:11.293769 IP (tos 0x68, ttl 251, id 61494, offset 0, flags [DF], proto TCP (6), length 52)

172.29.32.145.www > 10.21.102.XXX.53362: Flags [F.], cksum 0x7442 (correct), seq 105, ack 535, win 15134, options [nop,nop,TS val 2712775038 ecr 6734209], length 0

08:29:11.293984 IP (tos 0x0, ttl 63, id 27475, offset 0, flags [DF], proto TCP (6), length 52)

10.21.102.XXX.53362 > 172.29.32.145.www: Flags [.], cksum 0xad93 (correct), seq 535, ack 105, win 457, options [nop,nop,TS val 6734214 ecr 2712775038], length 0

08:29:11.294114 IP (tos 0x0, ttl 63, id 27476, offset 0, flags [DF], proto TCP (6), length 52)

10.21.102.XXX.53362 > 172.29.32.145.www: Flags [F.], cksum 0xad91 (correct), seq 535, ack 106, win 457, options [nop,nop,TS val 6734214 ecr 2712775038], length 0

08:29:11.298061 IP (tos 0x68, ttl 251, id 61502, offset 0, flags [DF], proto TCP (6), length 52)

172.29.32.145.www > 10.21.102.XXX.53362: Flags [.], cksum 0x7438 (correct), seq 106, ack 536, win 15134, options [nop,nop,TS val 2712775042 ecr 6734214], length 0

08:29:16.285889 ARP, Ethernet (len 6), IPv4 (len 4), Request who-has 10.21.64.1 tell 10.21.102.XXX, length 28

08:29:16.291931 ARP, Ethernet (len 6), IPv4 (len 4), Reply 10.21.64.1 is-at e0:00:84:c5:c6:d3 (oui Unknown), length 42

08:29:33.817941 IP (tos 0x0, ttl 1, id 32486, offset 0, flags [none], proto IGMP (2), length 32, options (RA))

192.168.130.177 > all-systems.mcast.net: igmp query v2

08:29:34.685943 IP (tos 0xc0, ttl 1, id 0, offset 0, flags [DF], proto IGMP (2), length 32, options (RA))

10.21.102.XXX > 224.0.0.251: igmp v2 report 224.0.0.251

08:29:37.055980 IP (tos 0xc0, ttl 1, id 0, offset 0, flags [DF], proto IGMP (2), length 32, options (RA))

10.21.102.XXX > 239.130.0.1: igmp v2 report 239.130.0.1

08:29:39.355945 IP (tos 0xc0, ttl 1, id 0, offset 0, flags [DF], proto IGMP (2), length 32, options (RA))

10.21.102.XXX > 239.130.2.0: igmp v2 report 239.130.2.0

08:29:39.935947 IP (tos 0xc0, ttl 1, id 0, offset 0, flags [DF], proto IGMP (2), length 32, options (RA))

10.21.102.XXX > 239.130.1.0: igmp v2 report 239.130.1.0

08:29:41.355950 IP (tos 0xc0, ttl 1, id 0, offset 0, flags [DF], proto IGMP (2), length 32, options (RA))

10.21.102.XXX > 239.131.0.0: igmp v2 report 239.131.0.0

08:29:41.855966 IP (tos 0xc0, ttl 1, id 0, offset 0, flags [DF], proto IGMP (2), length 32, options (RA))

10.21.102.XXX > 239.255.3.22: igmp v2 report 239.255.3.22

08:29:51.247930 IP (tos 0x0, ttl 63, id 13132, offset 0, flags [DF], proto UDP (17), length 75)

10.21.102.XXX.12298 > 172.29.32.36.domain: [udp sum ok] 36115+ A? dhep.co.op.gvp.telefonica.com. (47)

08:29:51.252540 IP (tos 0x68, ttl 59, id 33016, offset 0, flags [none], proto UDP (17), length 91)

172.29.32.36.domain > 10.21.102.XXX.12298: [udp sum ok] 36115* q: A? dhep.co.op.gvp.telefonica.com. 1/0/0 dhep.co.op.gvp.telefonica.com. A 172.29.32.145 (63)

08:29:51.253172 IP (tos 0x0, ttl 63, id 41836, offset 0, flags [DF], proto TCP (6), length 60)

10.21.102.XXX.39800 > 172.29.32.145.www: Flags , cksum 0xb8a9 (correct), seq 2237214416, win 29200, options [mss 1460,sackOK,TS val 33590716 ecr 0,nop,wscale 6], length 0

08:29:51.257324 IP (tos 0x68, ttl 251, id 46854, offset 0, flags [DF], proto TCP (6), length 60)

172.29.32.145.www > 10.21.102.XXX.39800: Flags [S.], cksum 0x8593 (correct), seq 1238579956, ack 2237214417, win 14600, options [mss 1460,nop,wscale 0,sackOK,TS val 2712815001 ecr 33590716], length 0

08:29:51.257596 IP (tos 0x0, ttl 63, id 41837, offset 0, flags [DF], proto TCP (6), length 52)

10.21.102.XXX.39800 > 172.29.32.145.www: Flags [.], cksum 0xeb92 (correct), seq 1, ack 1, win 457, options [nop,nop,TS val 33590721 ecr 2712815001], length 0

08:29:51.257697 IP (tos 0x0, ttl 63, id 41838, offset 0, flags [DF], proto TCP (6), length 586)

10.21.102.XXX.39800 > 172.29.32.145.www: Flags [P.], cksum 0x399c (correct), seq 1:535, ack 1, win 457, options [nop,nop,TS val 33590721 ecr 2712815001], length 534: HTTP, length: 534

POST /openplat/datahub/events/ HTTP/1.1

Host: dhep.co.op.gvp.telefonica.com

User-Agent: OpenMW-2022.01.27.01.02.16 STV-IPTV-19.0.2.16

Accept: */*

Content-Type: application/json

OpenMW-Version: 2022.01.27.01.02.16

OpenMW-Model: PTT100

Content-Length: 270

[{"operation":"EPG/fileid","m_lineupVersion":"67395","status":"BI_STATUS_INFO","transaction_id":"0000542638666_2315437536_33","ob":"33","device_type":"802","device_id":"2315437536","timestamp":"2022-08-15T13:29:19.307Z","user_id":"30235799","timezone":"America/Bogota"}] [|http]

08:29:51.261529 IP (tos 0x68, ttl 251, id 46869, offset 0, flags [DF], proto TCP (6), length 52)

172.29.32.145.www > 10.21.102.XXX.39800: Flags [.], cksum 0xb023 (correct), seq 1, ack 535, win 15134, options [nop,nop,TS val 2712815005 ecr 33590721], length 0

08:29:51.262072 IP (tos 0x68, ttl 251, id 46875, offset 0, flags [DF], proto TCP (6), length 156)

172.29.32.145.www > 10.21.102.XXX.39800: Flags [P.], cksum 0x51da (correct), seq 1:105, ack 535, win 15134, options [nop,nop,TS val 2712815006 ecr 33590721], length 104: HTTP, length: 104

HTTP/1.1 202 Accepted

Connection: close

Content-Length: 0

Content-Type: text/plain; charset=utf-8

08:29:51.262077 IP (tos 0x68, ttl 251, id 46878, offset 0, flags [DF], proto TCP (6), length 52)

172.29.32.145.www > 10.21.102.XXX.39800: Flags [F.], cksum 0xafb9 (correct), seq 105, ack 535, win 15134, options [nop,nop,TS val 2712815006 ecr 33590721], length 0

08:29:51.262308 IP (tos 0x0, ttl 63, id 41839, offset 0, flags [DF], proto TCP (6), length 52)

10.21.102.XXX.39800 > 172.29.32.145.www: Flags [.], cksum 0xe90b (correct), seq 535, ack 105, win 457, options [nop,nop,TS val 33590725 ecr 2712815006], length 0

08:29:51.262423 IP (tos 0x0, ttl 63, id 41840, offset 0, flags [DF], proto TCP (6), length 52)

10.21.102.XXX.39800 > 172.29.32.145.www: Flags [F.], cksum 0xe908 (correct), seq 535, ack 106, win 457, options [nop,nop,TS val 33590726 ecr 2712815006], length 0

08:29:51.266748 IP (tos 0x68, ttl 251, id 46905, offset 0, flags [DF], proto TCP (6), length 52)

172.29.32.145.www > 10.21.102.XXX.39800: Flags [.], cksum 0xafae (correct), seq 106, ack 536, win 15134, options [nop,nop,TS val 2712815011 ecr 33590726], length 0

08:29:56.255886 ARP, Ethernet (len 6), IPv4 (len 4), Request who-has 10.21.64.1 tell 10.21.102.XXX, length 28

08:29:56.261471 ARP, Ethernet (len 6), IPv4 (len 4), Reply 10.21.64.1 is-at e0:00:84:c5:c6:d3 (oui Unknown), length 42

08:30:48.158913 IP (tos 0x0, ttl 63, id 42177, offset 0, flags [DF], proto TCP (6), length 60)

10.21.102.XXX.53778 > 172.29.32.145.www: Flags , cksum 0xcb3f (correct), seq 524328743, win 29200, options [mss 1460,sackOK,TS val 6831078 ecr 0,nop,wscale 6], length 0

08:30:48.163205 IP (tos 0x68, ttl 251, id 31929, offset 0, flags [DF], proto TCP (6), length 60)

172.29.32.145.www > 10.21.102.XXX.53778: Flags [S.], cksum 0x6b2d (correct), seq 2582264206, ack 524328744, win 14600, options [mss 1460,nop,wscale 0,sackOK,TS val 2712871907 ecr 6831078], length 0

08:30:48.163533 IP (tos 0x0, ttl 63, id 42178, offset 0, flags [DF], proto TCP (6), length 52)

10.21.102.XXX.53778 > 172.29.32.145.www: Flags [.], cksum 0xd12c (correct), seq 1, ack 1, win 457, options [nop,nop,TS val 6831083 ecr 2712871907], length 0

08:30:48.163671 IP (tos 0x0, ttl 63, id 42179, offset 0, flags [DF], proto TCP (6), length 586)

10.21.102.XXX.53778 > 172.29.32.145.www: Flags [P.], cksum 0x2633 (correct), seq 1:535, ack 1, win 457, options [nop,nop,TS val 6831083 ecr 2712871907], length 534: HTTP, length: 534

POST /openplat/datahub/events/ HTTP/1.1

Host: dhep.co.op.gvp.telefonica.com

User-Agent: OpenMW-2022.01.27.01.02.16 STV-IPTV-19.0.2.16

Accept: */*

Content-Type: application/json

OpenMW-Version: 2022.01.27.01.02.16

OpenMW-Model: PTT100

Content-Length: 270

[{"operation":"EPG/fileid","m_lineupVersion":"68278","status":"BI_STATUS_INFO","transaction_id":"0001381405976_2315437079_33","ob":"33","device_type":"802","device_id":"2315437079","timestamp":"2022-08-15T13:30:13.089Z","user_id":"30235799","timezone":"America/Bogota"}] [|http]

08:30:48.167195 IP (tos 0x68, ttl 251, id 31948, offset 0, flags [DF], proto TCP (6), length 52)

172.29.32.145.www > 10.21.102.XXX.53778: Flags [.], cksum 0x95bd (correct), seq 1, ack 535, win 15134, options [nop,nop,TS val 2712871911 ecr 6831083], length 0

08:30:48.167518 IP (tos 0x68, ttl 251, id 31953, offset 0, flags [DF], proto TCP (6), length 156)

172.29.32.145.www > 10.21.102.XXX.53778: Flags [P.], cksum 0x3774 (correct), seq 1:105, ack 535, win 15134, options [nop,nop,TS val 2712871912 ecr 6831083], length 104: HTTP, length: 104

HTTP/1.1 202 Accepted

Connection: close

Content-Length: 0

Content-Type: text/plain; charset=utf-8

08:30:48.167524 IP (tos 0x68, ttl 251, id 31956, offset 0, flags [DF], proto TCP (6), length 52)

172.29.32.145.www > 10.21.102.XXX.53778: Flags [F.], cksum 0x9553 (correct), seq 105, ack 535, win 15134, options [nop,nop,TS val 2712871912 ecr 6831083], length 0

08:30:48.167750 IP (tos 0x0, ttl 63, id 42180, offset 0, flags [DF], proto TCP (6), length 52)

10.21.102.XXX.53778 > 172.29.32.145.www: Flags [.], cksum 0xcea5 (correct), seq 535, ack 105, win 457, options [nop,nop,TS val 6831087 ecr 2712871912], length 0

08:30:48.167994 IP (tos 0x0, ttl 63, id 42181, offset 0, flags [DF], proto TCP (6), length 52)

10.21.102.XXX.53778 > 172.29.32.145.www: Flags [F.], cksum 0xcea3 (correct), seq 535, ack 106, win 457, options [nop,nop,TS val 6831087 ecr 2712871912], length 0

08:30:48.171865 IP (tos 0x68, ttl 251, id 31969, offset 0, flags [DF], proto TCP (6), length 52)

172.29.32.145.www > 10.21.102.XXX.53778: Flags [.], cksum 0x954a (correct), seq 106, ack 536, win 15134, options [nop,nop,TS val 2712871916 ecr 6831087], length 0

^X^C

45 packets captured

45 packets received by filter

0 packets dropped by kernelEn el caso del 8115, las 3 interfaces están presentes con las mismas prioridades y las IPs que obtengo con udhcpc desde el router son similares.Fíjate cual era el problema en mi caso. Revolqué todo mi pfsense, reglas y vainas y nada, no entendí porque ya no servia si hace meses pude mirar tele en vivo.

Al final saqué la conclusion que debía tener algo que ver con el HGU.

Entre con el usuario 1234 y la clave que previamente había cambiado.

Sorpresa, ahora veo la tercera interfaz llamada "Mediaroom" que es la de televisión IP.

Antes esa interfaz estaba escondida.

Bueno me puse a joder con los ajustes, con nat, sin nat, en bridge pero nada.

Hasta que pillé dos ajustes en el apartado avanzado: Rip direction y Multicast version.

Puse el rip direction en "both" y la version multicast en "IGMPv2 only"

Y sin hacer mas nada, el deco comenzó a reproducir como siempre lo había hecho.

Teóricamente, las versiones IGMP son compatibles entre si, debería haber funcionado.

Espero que puedes hacer algo con esa info.

Edit: Volví a poner el RIP direction como estaba (in), puedo confirmar que el único ajuste necesario es la version IGMP, colocando solo IGMPv2 de nuevo funciona el deco.

Edit 2: Efectivamente por mas absurdo que parece, es el IGMP proxy el problema. Aparentemente se confunde con los menajes join y query V2 y V3.

Ahora observando los registros, todos los mensajes son V2 y nada de "leaves".

En el askey 8115 es explícito el hecho de requerir mensajes de la versión 2 únicamente.

Por esa razón en el script nat le he agregado la instrucción:.

Código:

/bin/echo 2 > /proc/sys/net/ipv4/conf/vlan102/force_igmp_versionAl revisar el log de igmpproxy se evidencia que los mensajes llevan la etiqueta de versión 2.

Por otra parte, debo investigar un poco sobre la configuración RIP porque no la he abordado explícitamente en los scripts que he construido.

Última edición:

Esta es una versión del log de igmpproxy con menos información pero quizás mas relevante que las tablas de enrutamiento.

- Muestra conexión de otros dispositivos diferentes a los decos (192.168.200.200 y 192.168.200.221)

- Muestra uniones a los grupos multicast de los canales

- Mensajes de multicast locales ignorados: "from myself. Ignoring"

Código:

adding VIF, Ix 0 Fl 0x0 IP 0x01c8a8c0 br0, Threshold: 1, Ratelimit: 0

adding VIF, Ix 1 Fl 0x0 IP 0xd566150a vlan102, Threshold: 1, Ratelimit: 0

Joining group 224.0.0.2 on interface br0

Joining group 224.0.0.22 on interface br0

RECV Membership query from 192.168.200.1 to 224.0.0.1

RECV V2 member report from 192.168.200.1 to 224.0.0.22

The IGMP message was from myself. Ignoring..2

RECV V2 member report from 192.168.200.1 to 224.0.0.2

The IGMP message was from myself. Ignoring.

RECV V2 member report from 192.168.200.220 to 224.0.0.251

Inserted route table entry for 224.0.0.251 on VIF #0

Joining group 224.0.0.251 on interface vlan102

The IGMP message was local multicast. Ignoring.

The IGMP message was local multicast. Ignoring.

RECV V2 member report from 192.168.200.221 to 239.130.1.0

Inserted route table entry for 239.130.1.0 on VIF #0

Joining group 239.130.1.0 on interface vlan102

RECV V2 member report from 10.21.102.213 to 239.130.1.0

The IGMP message was from myself. Ignoring.

Route activation request from 10.21.102.213 for 239.130.1.0 is from myself. Ignoring.

RECV Leave message from 192.168.200.221 to 224.0.0.2

Leaving group 239.130.1.0 on interface vlan102

RECV Membership query from 192.168.200.1 to 239.130.1.0

RECV V2 member report from 192.168.200.221 to 239.130.1.0

Updated route entry for 239.130.1.0 on VIF #0

Joining group 239.130.1.0 on interface vlan102

RECV V2 member report from 10.21.102.213 to 239.130.1.0

The IGMP message was from myself. Ignoring.

RECV V2 member report from 192.168.200.11 to 239.255.3.22

Inserted route table entry for 239.255.3.22 on VIF #0

Joining group 239.255.3.22 on interface vlan102

RECV V2 member report from 10.21.102.213 to 239.255.3.22

The IGMP message was from myself. Ignoring.

Route activation request from 10.21.102.213 for 239.255.3.22 is from myself. Ignoring.

RECV V2 member report from 192.168.200.221 to 239.130.2.0

Inserted route table entry for 239.130.2.0 on VIF #0

Joining group 239.130.2.0 on interface vlan102

RECV V2 member report from 10.21.102.213 to 239.130.2.0

The IGMP message was from myself. Ignoring.

Route activation request from 10.21.102.213 for 239.130.2.0 is from myself. Ignoring.

RECV V2 member report from 192.168.200.220 to 239.130.0.1

Inserted route table entry for 239.130.0.1 on VIF #0

Joining group 239.130.0.1 on interface vlan102

RECV V2 member report from 10.21.102.213 to 239.130.0.1

The IGMP message was from myself. Ignoring.

Route activation request from 10.21.102.213 for 239.130.0.1 is from myself. Ignoring.

RECV V2 member report from 192.168.200.220 to 239.131.0.0

Inserted route table entry for 239.131.0.0 on VIF #0

Joining group 239.131.0.0 on interface vlan102

The IGMP message was local multicast. Ignoring.

RECV V2 member report from 10.21.102.213 to 239.131.0.0

The IGMP message was from myself. Ignoring.

Route activation request from 10.21.102.213 for 239.131.0.0 is from myself. Ignoring.

RECV V2 member report from 10.21.102.213 to 239.255.3.22

The IGMP message was from myself. Ignoring.

RECV Leave message from 192.168.200.220 to 224.0.0.2

Leaving group 239.131.0.0 on interface vlan102

RECV Membership query from 192.168.200.1 to 239.131.0.0

RECV V2 member report from 192.168.200.220 to 239.131.0.0

Updated route entry for 239.131.0.0 on VIF #0

Joining group 239.131.0.0 on interface vlan102

RECV V2 member report from 10.21.102.213 to 239.131.0.0

The IGMP message was from myself. Ignoring.

RECV V2 member report from 10.21.102.213 to 239.131.0.0

The IGMP message was from myself. Ignoring.

The IGMP message was local multicast. Ignoring.

The IGMP message was local multicast. Ignoring.

RECV V2 member report from 192.168.200.220 to 239.130.1.0

Updated route entry for 239.130.1.0 on VIF #0

RECV V2 member report from 192.168.200.220 to 239.130.1.0

Updated route entry for 239.130.1.0 on VIF #0

RECV V2 member report from 192.168.200.221 to 239.131.0.0

Updated route entry for 239.131.0.0 on VIF #0

RECV V2 member report from 10.21.102.213 to 239.255.3.22

The IGMP message was from myself. Ignoring.

RECV V2 member report from 10.21.102.213 to 239.130.1.0

The IGMP message was from myself. Ignoring.

RECV V2 member report from 192.168.200.220 to 239.131.0.0

Updated route entry for 239.131.0.0 on VIF #0

RECV V2 member report from 10.21.102.213 to 239.131.0.0

The IGMP message was from myself. Ignoring.

RECV V2 member report from 192.168.200.221 to 239.131.0.0

Updated route entry for 239.131.0.0 on VIF #0

RECV V2 member report from 10.21.102.213 to 239.130.0.1

The IGMP message was from myself. Ignoring.

RECV V2 member report from 10.21.102.213 to 239.130.2.0

The IGMP message was from myself. Ignoring.

RECV V2 member report from 192.168.200.220 to 239.130.1.0

Updated route entry for 239.130.1.0 on VIF #0

RECV V2 member report from 192.168.200.221 to 239.131.0.0

Updated route entry for 239.131.0.0 on VIF #0

RECV V2 member report from 192.168.200.221 to 239.131.0.0

Updated route entry for 239.131.0.0 on VIF #0

RECV V2 member report from 10.21.102.213 to 239.130.1.0